Una de las cosas que debemos hacer tras instalar el sistema operativo y conectarnos a Internet por primera vez, es contar con un antivirus en nuestro equipo. Esta herramienta puede ser de gran ayuda para protegernos de amenazas como virus, malware, gusanos, adware y más. En cuanto a los antivirus, tenemos muchos disponibles, tanto gratuitos como de pago. Actualmente, las versiones más recientes de los sistemas operativos de Microsoft disponen de un antivirus que nos pueden ayudar a protegernos de los principales peligros que podemos encontrar por Internet. En este tutorial vamos a hablar de cómo detectar y eliminar malware con Windows Defender en nuestro equipo.

Lo primero qué vamos a hacer es ver qué es Windows Defender y los beneficios que nos puede aportar. Luego veremos cómo podemos acceder, configurar y utilizar este antivirus. También veremos qué opciones nos daría en caso detectar una amenaza, cómo eliminar malware con Windows Defender y también a actualizarlo.

Qué es Windows Defender y beneficios de usarlo

Windows Defender podríamos definirlo como un componente de protección de Microsoft, para la protección completa de nuestro ordenador frente a amenazas externas. Nos encontramos con un programa de seguridad que nos ofrece un antivirus y, además, nos protege de otras amenazas. El objetivo de este software es prevenir, eliminar y poner en cuarentena cualquier malware o software dañino que pueda poner en peligro nuestros datos almacenados, y lógicamente, también es capaz de proteger al propio sistema operativo de Microsoft.

Una de las principales ventajas que nos ofrece, es que podemos eliminar malware con Windows Defender sin necesidad de tener que instalar software de terceros, es completamente gratuito, algo que no ocurre con otras alternativas como Kaspersky o McAfee entre otras suites de protección. Hay que tener en cuenta que esta herramienta de seguridad está disponible para Windows 10, Windows 11 y en versiones de Windows Server. De esta manera, si no lo crees necesario, no tienes que instalar una aplicación de terceros en tu equipo.

Por último, Windows Defender viene activado por defecto en Windows, por lo que estaremos protegidos desde el inicio con un gran antivirus que no tiene nada que envidiar a sus más directos competidores. Así conseguirás proteger tu equipo desde el primer minuto que lo uses y navegues por Internet sin necesidad de instalar otro programa de seguridad.

En cuanto a las funciones que realiza Windows Defender, las más importantes son:

- Ofrece protección contra amenazas y virus en tiempo real.

- Protección de cuenta en la que podremos acceder a las opciones de inicio de sesión y de configuración de cuenta.

- Tenemos firewall y protección de red, en la que podremos administrar la configuración de cortafuegos, y lo que sucede tanto en las redes como en la conexión a Internet.

- Una protección en la nube que tiene detección y bloqueo de amenazas nuevas y emergentes de forma casi inmediata.

- Seguridad del dispositivo para la revisión de opciones de seguridad integrada, que ayudan a proteger nuestro dispositivo contra ataques de software dañino.

- Protección contra el ransomware, una de las amenazas más peligrosas hoy en día.

Tal y como podéis ver, Windows Defender incorpora todas las medidas de seguridad que cualquier usuario doméstico con el sistema operativo Windows necesita, sin necesidad de irnos a suites de seguridad de pago.

Acceso a Windows Defender, configuración y primeros pasos

Esta herramienta ya viene instalada por defecto en el sistema operativo de Microsoft. Por lo tanto, no hay que instalar nada, ni tampoco hacer nada adicional para comenzar a usar este antivirus. Además, si no habías instalado ninguna otra aplicación de seguridad para eliminar virus, entonces Windows Defender seguirá activo de manera predeterminada en tu sistema operativo. Así que no tendrás que habilitarlo.

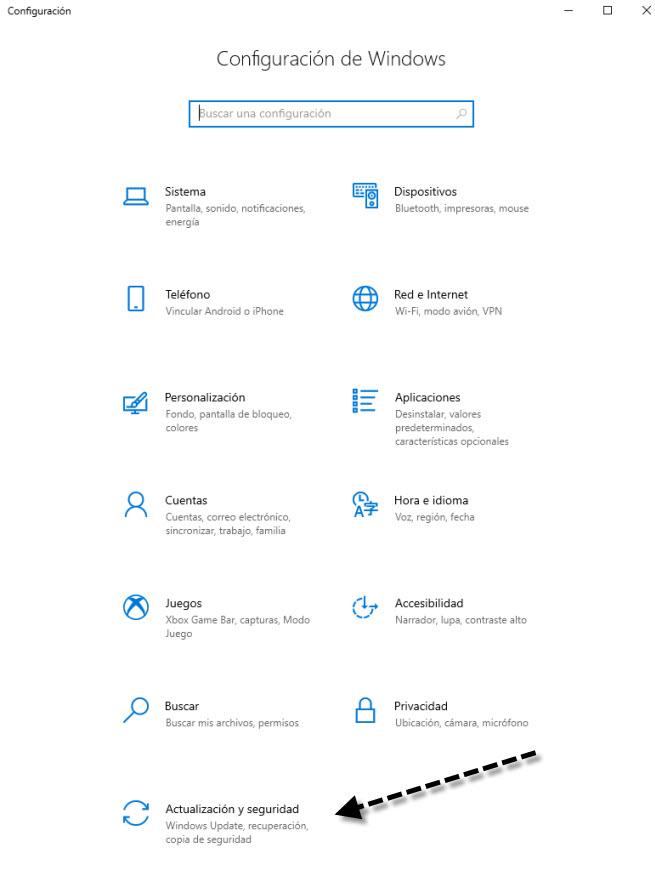

Aunque, en el caso de querer acceder a Windows Defender, iremos al Menú de inicio de Windows. Allí escribiremos «Configuración» o pulsamos sobre el icono de configuración y veremos una pantalla como la siguiente o similar:

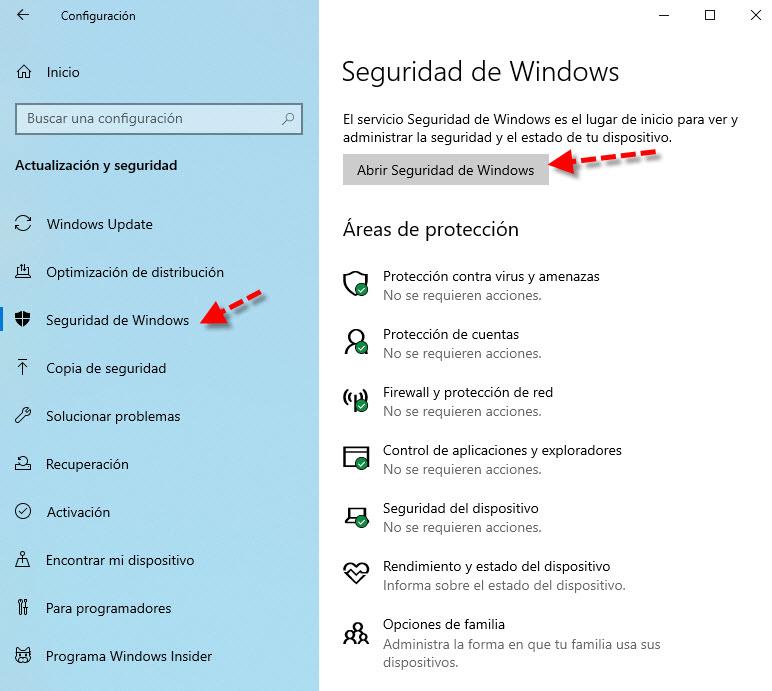

En función de qué sistema operativo tengas, verás la imagen anterior o no. Seguidamente, haremos clic en «Actualización y seguridad«, y después, en las opciones de la izquierda seleccionamos «Seguridad de Windows«.

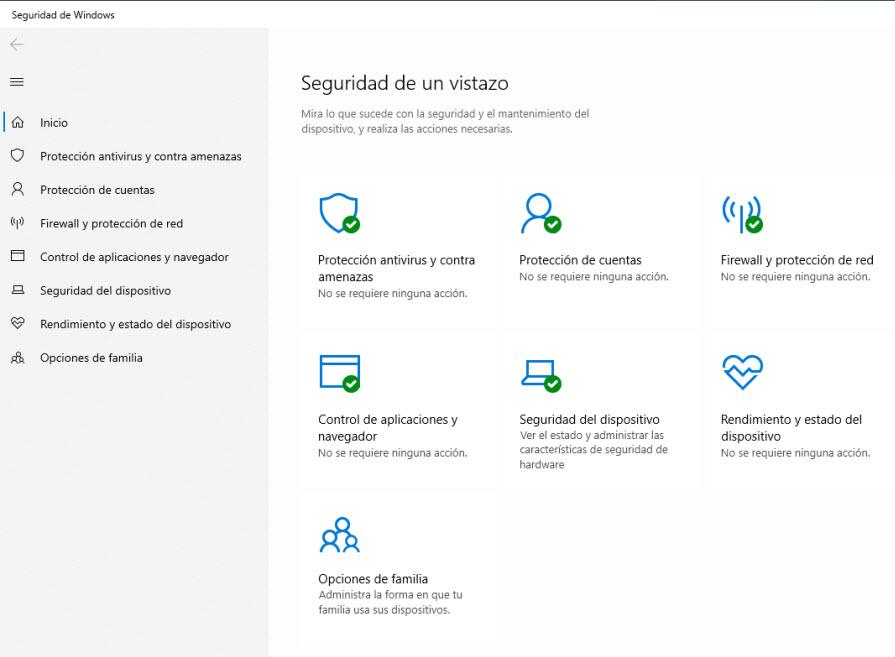

Luego pulsaremos sobre el botón Abrir Seguridad de Windows y accederemos a «Seguridad de un vistazo«. Y otra manera de acceder de una forma más directa a esta herramienta de seguridad, consiste en entrar a la barra de búsqueda del sistema, escribir Seguridad de Windows y entrar. De esta manera, conseguiremos entrar de una manera diferente, y mucho más rápida, al apartado de ‘Seguridad de un vistazo’. Por lo que no tendremos que seguir tantos pasos para acceder a la herramienta Windows Defender.

Windows Defender trabaja con unos iconos de tres colores diferentes. Cada uno de ellos, en función del color y el símbolo, nos estará indicando un suceso u otro.

- El icono en verde nos indica que todo está bien en ese apartado, y que no se requieren acciones.

- Si se trata de un signo de exclamación en amarillo dentro de un triángulo, se trata de acciones que conviene realizar.

- El icono rojo se refiere a acciones que debemos subsanar obligatoriamente para mantener nuestros equipos a salvo.

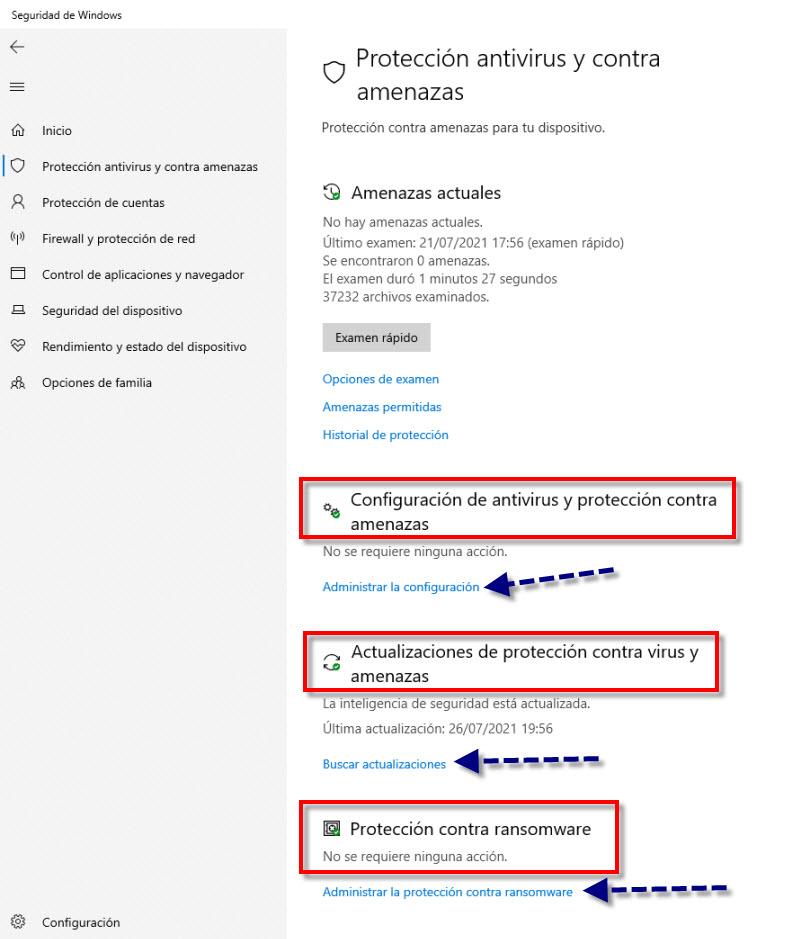

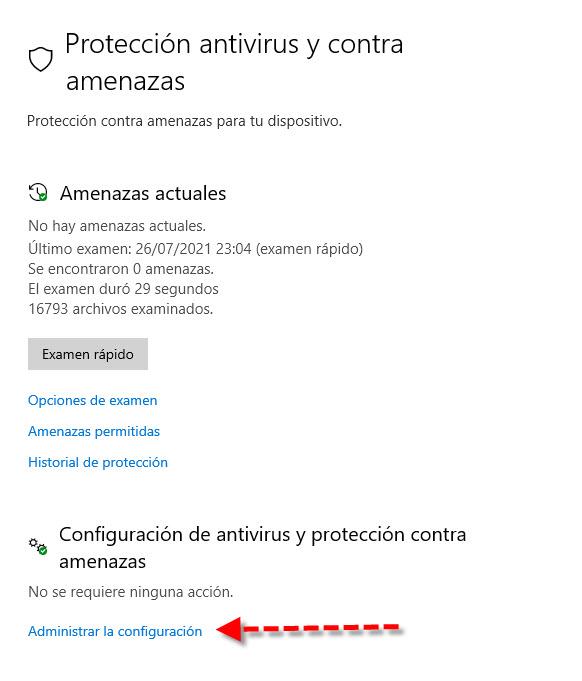

A continuación, pulsaremos en «Protección antivirus y contra amenazas» para poder trabajar y eliminar malware con Windows Defender.

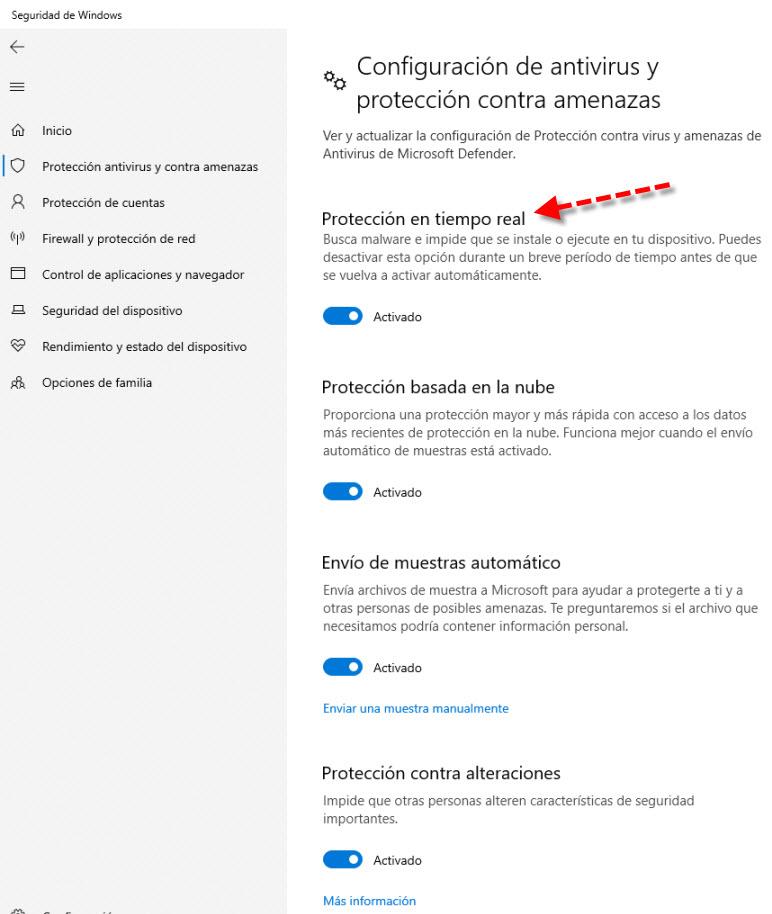

Aquí vamos a centrarnos en las tres opciones seleccionadas en los recuadros rojos. Vamos a empezar con la «Configuración de antivirus y protección contra amenazas» donde veremos una pantalla como esta, y que debéis tener configurada así:

En este apartado, la protección en tiempo real debe estar activada, salvo que contemos con un software antivirus de terceros, en este caso Windows Defender se desactivará para no ocasionar ningún conflicto con el software de seguridad de terceros.

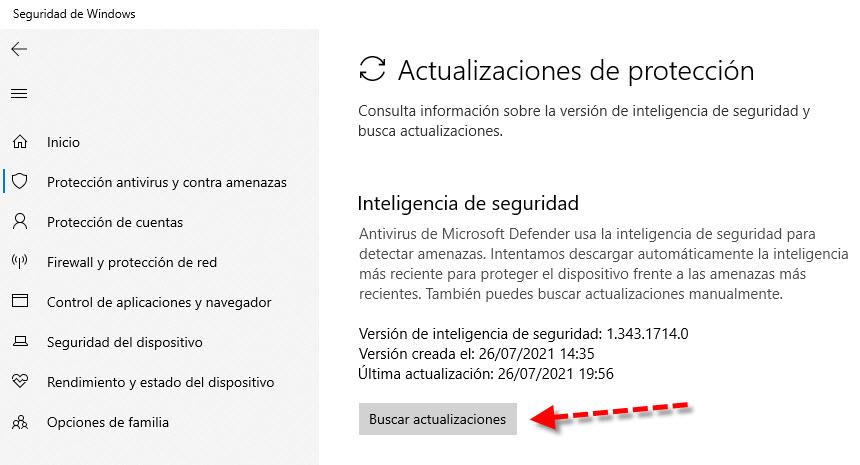

También, si pulsamos en «Buscar actualizaciones» podremos actualizar la base virus y de amenazas del antivirus de Windows. Además, se actualiza con Windows Update, por lo que podría ser que lo tuvieseis actualizado.

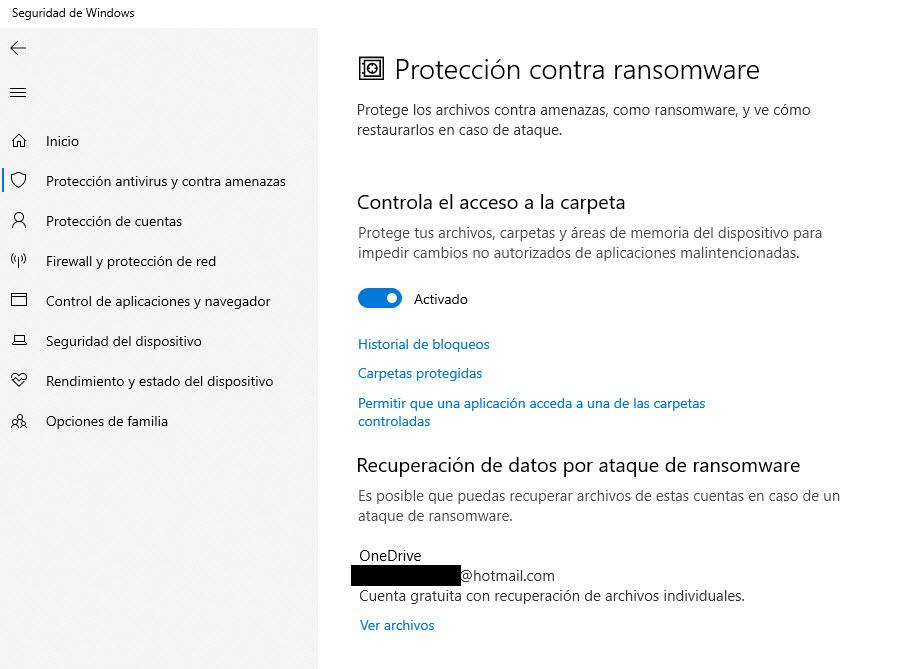

Por otra parte, tenéis la «Protección contra ransomware«, en un ataque podrían cifrar vuestros archivos y pediros un rescate para que os den una contraseña con la que poder recuperarlos. Si tienes una cuenta Microsoft configurada, te podría guardar archivos en OneDrive con lo que tendrías copia de los archivos seleccionados.

Estos mismos pasos te sirven si usas Windows Defender en Windows 11. Y todo porque todo este proceso se mantiene idéntico. Por lo que no tendrás problemas para acceder a esta herramienta de seguridad del sistema operativo de Microsoft. Eso es lo bueno, una vez dentro de esta herramienta, el menú es el mismo. Lo que puede variar son los menús de acceso hasta dar con esta aplicación pretederminada del sistema operativo.

Una vez que hemos visto las principales características y opciones de Windows Defender, vamos a ver cómo se puede detectar y qué opciones para eliminar la amenaza tenemos disponible.

Detecta y eliminar malware con Windows Defender

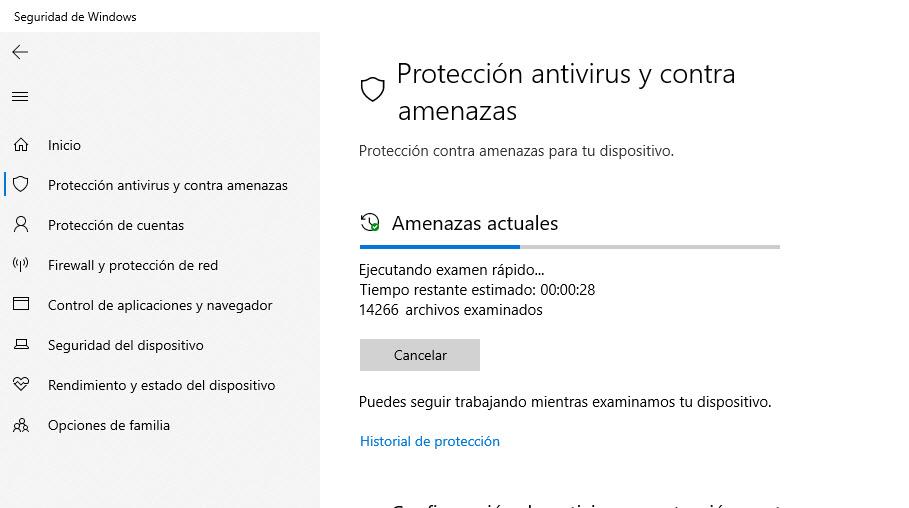

La mejor forma de detectar y eliminar malware con Windows Defender suele ser realizando un examen a nuestro equipo. Uno de los que podemos hacer, y que nos va llevar poco tiempo es el «Examen rápido» para lo cual, pincharemos en su botón correspondiente. Entonces veréis como va analizando los archivos principales de vuestro equipo:

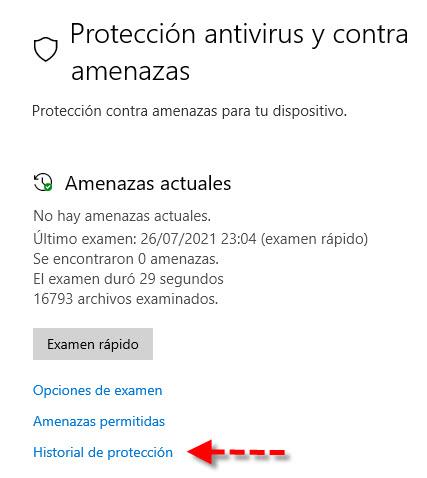

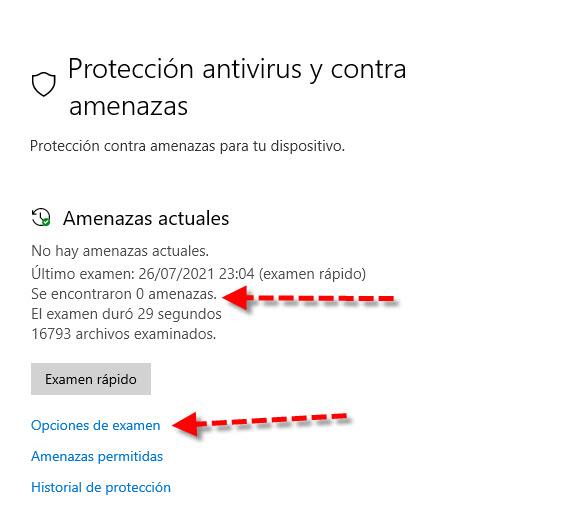

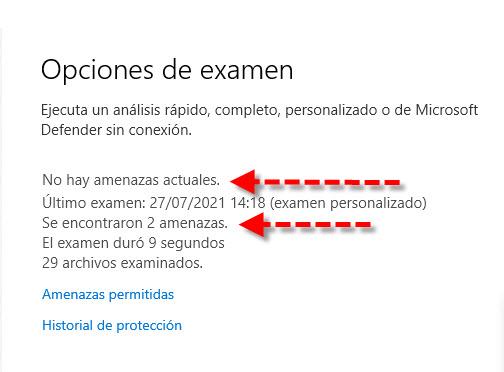

Tras terminar el análisis de Windows Defender, si no ha detectado ninguna amenaza os ofrecerá unos resultados como estos:

Como podéis observar, ha sido un examen muy rápido y se han encontrado cero amenazas en este ordenador. No obstante, tenemos otros análisis más completos, y para verlos tenemos que pulsar en «Opciones de examen«.

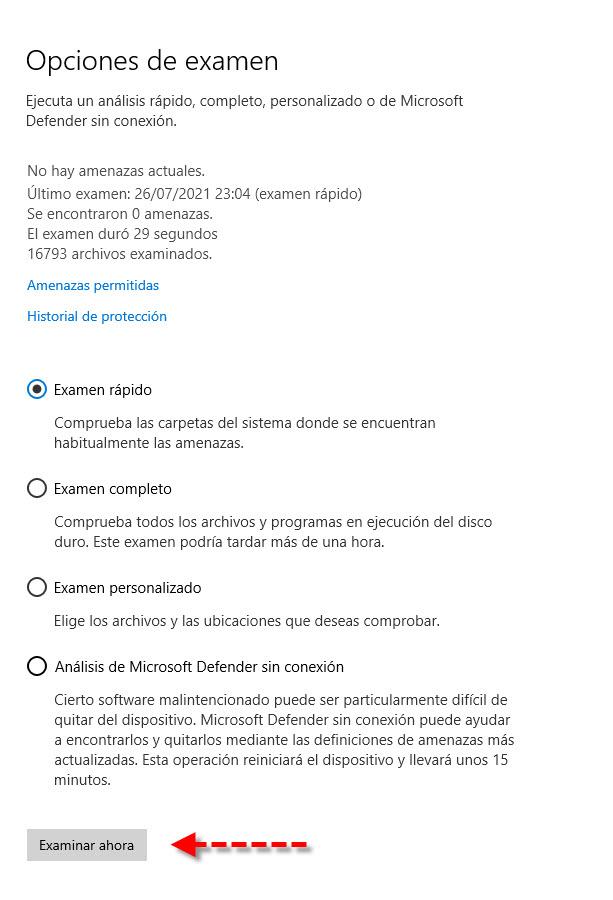

Como podéis ver, se pueden realizar cuatro tipos de exámenes para detectar o eliminar malware con Windows Defender. Por lo que cada usuario podrá elegir en función de lo que pretenda conseguir con el análisis desde esta herramienta de seguridad. Por tanto, estos son los cuatro tipos que se pueden poner en marcha:

- Examen rápido: se analizan las carpetas del sistema que generalmente es donde se encuentran las amenazas y el software dañino.

- Examen completo: se revisan todos los archivos y los programas en ejecución del disco duro. Este análisis puede durar más de una hora si tenemos muchos archivos en nuestro equipo.

- Examen personalizado: aquí vamos poder realizar un análisis escogiendo las preferencias que queramos. Así, podremos elegir las unidades, carpetas y archivos que queramos.

- Análisis de Microsoft Defender sin conexión: en algunas ocasiones, cierto tipo de software dañino puede ser difícil de eliminar. Con este tipo de examen puede ayudar a encontrar y eliminar este software perjudicial mediante unas definiciones de amenazas más actualizadas. Veremos cómo se reinicia el equipo y tardará aproximadamente 15 minutos.

Si queremos conocer los resultados de este análisis de Microsoft Defender sin conexión:

- Volveremos a Protección antivirus y contra amenazas.

- Allí justo donde está el botón de Examen rápido vienen una serie de opciones entre ellas Historial de protección. Y allí podremos ver lo que ha sucedido.

Avisos de malware

En el momento de analizar el PC con Windows Defender, en caso de que encuentre algún malware en el ordenador se registrará en el historial de protección de esta herramienta. Y, entonces, será cuando hay que realizar alguna acción. Por lo que estos son los detalles que debes tener en cuenta.

- Amenaza en cuarentena: la herramienta avisa al usuario de que se ha bloqueado y se ha puesto en cuarentena el malware que ha encontrado. Pero, esto no significa que se haya eliminado. Por lo que habrá que proceder a Quitar (eliminar el virus del dispositivo) o Restaurar (vuelve a colocar el archivo en el PC con el virus y el equipo creará una nueva amenaza con acción necesaria en el historia de protección).

- Amenaza bloqueada: en este caso se indica al usuario que se ha bloqueado y ya se ha eliminado el malware del equipo. Por lo tanto, no hace falta hacer nada más. En caso de que sea un falso positivo habrá que seleccionar acciones > permitir.

- Corrección incompleta: esto quiere decir que Windows Defender no ha podido tomar las medidas necesarias para corregir el problema. Por lo que te dará una serie de pasos adicionales para completar el proceso.

Eliminar malware y las exclusiones

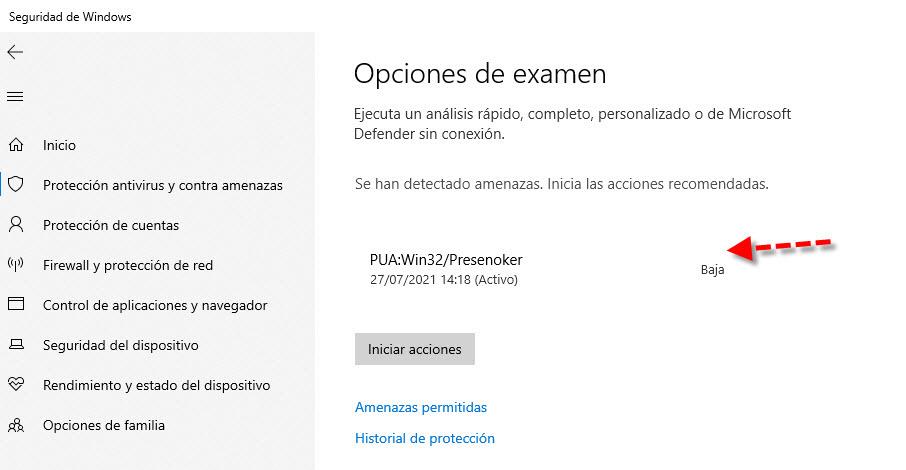

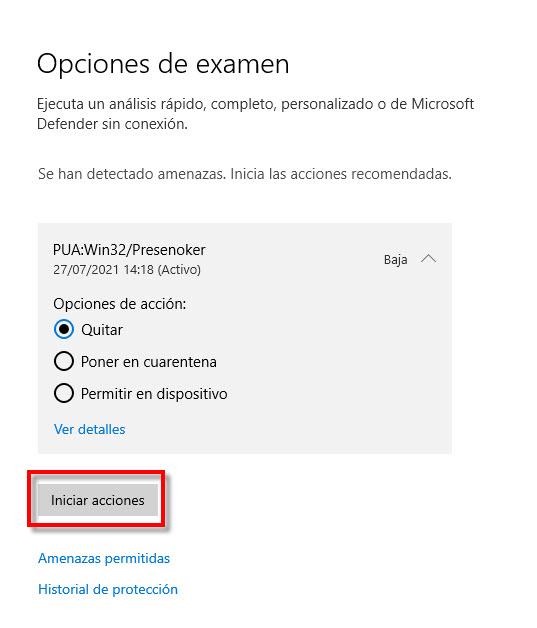

Al realizar algún examen, en alguna ocasión puede que nos toque eliminar malware con Windows Defender, y nos aparecerá algo similar a esto:

Si pulsamos sobre la actividad sospechosa nos dejara elegir entre varias opciones:

Aquí tenemos que elegir entre:

- Quitar: elimina el archivo del equipo e impide recuperarlo.

- Cuarentena: mueve el archivo a cuarentena para nuestra protección, y permite recuperarlo en caso de necesitarlo.

- Permitir en dispositivo: se ignora esta amenaza y se añade el archivo a la lista blanca para evitar nuevas notificaciones.

Luego pulsamos sobre el botón «Iniciar acciones» y veremos que ha resuelto las amenazas:

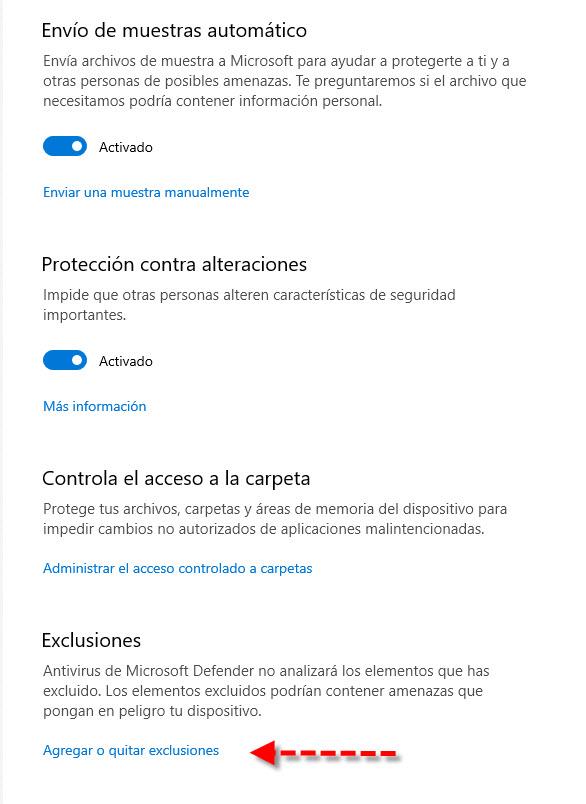

No obstante, a veces por algún motivo se producen falsos positivos y necesitamos excluir algún archivo para poder seguir utilizándolo. Hay que estar muy seguro a la hora de añadir un archivo aquí, porque si es un software dañino perjudicará a nuestra seguridad.

En «Protección antivirus y contra amenazas» vamos a «Administrar la configuración«:

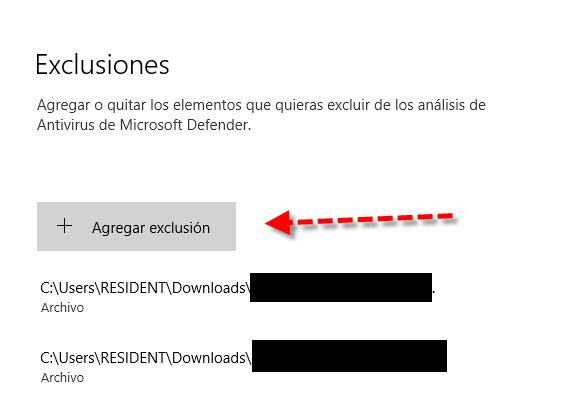

Vamos hacia abajo hasta encontrar «Agregar o quitar exclusiones» y lo pulsamos:

A continuación, pulsamos sobre el botón «Agregar exclusión» y elegimos los archivos o carpetas que queremos incluir:

Y en este momento ya estará excluido este archivo de los siguientes análisis que realicemos.

Alternativas a Windows Defender

Como has podido ver, Windows Defender es un antivirus perfectamente válido para muchos equipos que tienen un uso doméstico. Pero este es algo que, para algunas cosas, se puede quedar un poco más rezagado. Siendo esto algo en lo que no van a padecer otros antivirus. Pero en estos temas, debemos elegir muy bien que instalamos en nuestro equipo.

No todo lo que nos podemos encontrar es bueno. Por lo cual, vamos a ver algunas de las mejores opciones. De esta manera, cuando sea el momento de elegir un nuevo antivirus para el sistema de nuestro equipo, lo tendremos menos complicado al conocer las diferentes alternativas que hay disponibles para instalar en un ordenador. Entre las mejores opciones se encuentran los siguientes antivirus:

- BitDefender: Esta herramienta cuenta con muchos premios gracias a su funcionamiento. Podríamos hablar de este como una solución completa para nuestro equipo, y que nos permite proteger hasta un total de cinco dispositivos diferentes. Sean ordenadores o dispositivos móviles. Este cuenta con protección contra ransomware, herramientas de privacidad, VPN opcional, entre otras. A la vez que nos da una interfaz sencilla e intuitiva.

- Kaspersky: Es uno de los antivirus más conocidos. A pesar de que ya no está en la cresta de la ola, sigue siendo muy capaz en su ámbito. Sin lugar a dudas, es uno de los mejores antivirus que nos podemos encontrar. Cuenta con protección en tiempo real, protege contra ransomware, cryptolockers, spyware, entre otros. Algo por lo que destaca hoy en día, es por su protección contra el minado de criptomonedas. De nuevo estamos ante un sistema muy intuitivo y fácil de utilizar.

- Norton: No fue la mejor opción cuando salió al mercado. Pero este ha evolucionado y mejorado de forma muy considerable. Hasta el punto de colocarse entre los tres mejores antivirus. Seguramente sea el que menor consumo de recursos tiene, por lo cual es algo muy beneficioso en muchos casos. Este sigue un sistema de suscripción, el cual es bastante económico si revisamos todas sus funcionalidades. Entre otras protege contra ransomware, hace un backup en la nube, tiene protección vía firewall, entre otras muchas características.

Windows Defender contra los demás antivirus

Se podría decir que Windows Defender, a pesar de no ser el antivirus con más años en el mercado, es actualmente uno de los más utilizados en el mundo. Su eficacia, facilidad de uso y gracias a que Windows lo incorpora de forma nativa, lo convierte en uno de los mejores actualmente. Por lo que es más fácil que los usuarios se decanten por esta opción gratuita que ya viene instalada en el sistema. Esto es más que suficiente para la mayoría de los usuarios de internet. Y en caso de que se usen soluciones de terceros, este puede ser un buen respaldo en caso de que se termine una suscripción.

En estudios recientes, se detectó que Windows Defender es capaz de hacer frente a una media de un 99,5% del malware conocido, pero si hablamos de este tipo de archivos o programas maliciosos, este solo alcanza una detección media de un 96,3% del malware, en su primer día de vida. Esto puede parecer muy bueno, pero hay algunas soluciones de seguridad que se mueven en unas medias mucho más próximas al 100%, pero se trata de herramientas de pago.

Lo mejor que nos podemos encontrar, es que Microsoft lo mantiene totalmente actualizado de forma constante y mejorando sus tasas de detección de virus y otras amenazas. Pero si nuestro uso de internet se define en realizar gran cantidad de descargas o vamos a usar el equipo en lugares públicos con redes abiertas, lo más recomendable es tener otra solución de seguridad. Estas hacen más complicado poner en riesgo nuestra protección e información.

Como siempre indicamos, la protección total en internet no existe, por lo cual siempre es recomendable seguir algunos consejos, incluso si damos uso de Windows Defender u otro antivirus de terceros, como, por ejemplo:

- Mantener los dispositivos actualizados.

- Usar programas oficiales.

- Tener cuidado con las redes públicas.

- Tener un extra de protección para el navegador.

- Sentido común.

Tal y como habéis visto en este tutorial, detectar y eliminar malware, virus y troyanos con el Windows Defender es realmente fácil y rápido, no tiene ninguna dificultad y su funcionamiento es realmente bueno. En nuestra opinión, Windows Defender es el mejor antivirus que puedes tener instalado en tu sistema operativo Windows, no obstante, otras suites comerciales como Kaspersky incorporan herramientas adicionales que también funcionan realmente bien, pero en nuestra opinión, Windows Defender que es completamente gratis cumple perfectamente con las necesidades de proteger el PC de amenazas externas.

Qué es el monitoreo activo de amenazas

Tanto los usuarios domésticos como las empresas y organizaciones deben cuidar muy bien sus sistemas y dispositivos. Hay muchos tipos de ataques que podrían romper nuestra seguridad. No basta con tener un antivirus y esperar que pueda bloquear todos los ataques por sí mismo. Por tanto, es necesario tener un monitoreo activo de amenazas. Esto consiste básicamente en llevar a cabo pruebas constantes para verificar que todo funciona correctamente, que no hay ninguna brecha de seguridad, amenaza en el sistema, programas peligrosos instalados…

Podemos decir que se trata de una protección proactiva. Constantemente debemos observar si el equipo funciona adecuadamente, analizar en busca de amenazas, ver si hay alguna actualización o estamos utilizando cualquier programa obsoleto que pueda ser la entrada para los piratas informáticos. El monitoreo activo de amenazas va más allá de simplemente tener un programa de seguridad. Aquí entra en juego el hecho de revisar periódicamente que se cumplen las medidas, que las contraseñas son seguras y no ha habido filtración, que no tenemos software que pueda ser malicioso, etc.

En definitiva, el monitoreo activo de amenazas es un factor muy importante y que debemos tener muy en cuenta. Esto es algo que debemos aplicar sin importar si somos usuarios domésticos o una gran empresa. Es esencial detectar lo antes posible las amenazas.

Por qué es importante

Hemos explicado en qué consiste el monitoreo activo de amenazas. Ahora vamos a hablar de por qué es importante tenerlo en cuenta y que forme parte de nuestra protección. Algunos factores interesantes que pueden ser determinantes para evitar problemas.

- Ataques más sofisticados: Una de las razones principales es que los ataques son cada vez más sofisticados. Es cierto que tenemos muchas herramientas defensivas para protegernos, pero también los piratas informáticos actualizan constantemente sus ataques. De esta forma logran atacar vulnerabilidades que pueda haber en ciertas aplicaciones, crear malware más sofisticado capaz de evadir los antivirus, etc. De ahí que el monitoreo activo de amenazas sea algo fundamental y que debamos tener presente en todo momento.

- Los piratas informáticos no cesan: Otra cuestión a tener en cuenta es que los piratas informáticos no cesan en su empeño de lograr infectar los equipos de las víctimas. Buscan constantemente nuevas técnicas, nuevos métodos para intentar romper una red o acceder a un sistema. Esto nos obliga a estar en permanente alerta. Siempre debemos revisar que todo esté correcto, corregir cualquier fallo que exista, analizar que todos los programas funcionan como deberían, configurar parámetros de seguridad del sistema operativo…

- Hay muchas vulnerabilidades de seguridad: Un claro problema que hay hoy en día a la hora de utilizar todo tipo de dispositivos es que surgen muchas vulnerabilidades de seguridad. Lo hemos visto con servidores NAS, cámaras IP, impresoras… Todos estos fallos son aprovechados por los piratas informáticos para llevar a cabo sus ataques. Por tanto, otra razón más por la que es muy importante el monitoreo activo de amenazas es saber corregir vulnerabilidades que pueda haber. Siempre debemos instalar los parches y actualizaciones que haya disponibles. Es algo que debemos aplicar sin importar qué tipo de sistema operativo o dispositivo estemos utilizando.

- Aumento del malware que se propaga por la red: También hay que mencionar que ha habido un aumento muy importante del malware que se propaga a través de la red. Esto significa que son muchos los equipos que pueden verse afectados de forma indirecta. Pongamos como ejemplo que hay un ordenador infectado y conectado a una red. Ese malware está diseñado para rastrear impresoras que pueda haber conectadas en la misma red. Así, a través de otro dispositivo puede llegar a infectar a terceros sistemas.

- Los programas instalados pueden cambiar de manos: Tenemos muchos programas instalados en nuestros equipos. Muchas variedades de software que nos ayudan en nuestro día a día. Por ejemplo podemos mencionar aplicaciones de ofimática, navegadores, programación… Ahora bien, a veces pueden cambiar de mano, especialmente hablamos de las extensiones. Podemos instalar un complemento en el navegador y darle ciertos permisos para que pueda acceder a determinada información. Esa extensión podría cambiar radicalmente y tener un uso muy diferente. Esto hace que debamos tener un monitoreo activo y no tener ningún tipo de problema de este tipo.

- Cada vez hay más dispositivos conectados: Es una realidad que cada vez tenemos más y más dispositivos conectados a la red. Especialmente hablamos de lo que se conoce como el Internet de las Cosas. Son todos aquellos equipos que tenemos conectados a la red en nuestro hogar. Por ejemplo podemos nombrar televisiones, bombillas inteligentes, reproductores de vídeo… Al tener más equipos conectados, hay un mayor campo de ataque para los piratas informáticos. Esto hace que debamos tener una mayor presencia de seguridad. Ahí viene muy bien llevar a cabo análisis frecuentes, monitorizar la red y saber que todo funciona adecuadamente. Una manera más de reducir problemas.

Hay que mencionar que especialmente ha aumentado la cantidad de equipos conectados a redes inalámbricas. Precisamente es donde más peligros de seguridad puede haber. Las redes Wi-Fi no siempre son seguras y esto hace que sea fundamental mantener en buen estado nuestros sistemas y no dejar ninguna brecha abierta que pueda ser aprovechada por los piratas informáticos.

En definitiva, estas son algunas de las principales razones por las cuales es importante llevar a cabo un monitoreo activo de amenazas. Mantener la seguridad es esencial para que todo funcione bien, para no tener problemas a la hora de utilizar ordenadores, dispositivos móviles y cualquier tipo de sistema que pueda ser objeto de algún ataque.

Tipos de malware de los que protegerse

Como sabemos son muchas las variedades que existen en la red, muchas amenazas que de una u otra forma pueden poner en riesgo nuestra seguridad y privacidad. Es algo que puede afectar a todo tipo de dispositivos y sistemas operativos. A continuación, os vamos a explicar algunos de los malwares más peligrosos pero que estarás plenamente protegido si usas Microsoft Defender.

Drive-by malware

El drive-by malware no es más que otro tipo de amenaza de los muchos que hay en la red. Ya sabemos que, a la hora de navegar por Internet, cuando entramos en una página web cualquiera, podemos sufrir muchos ataques si ese sitio ha sido infectado o creado de forma maliciosa. Igual que también podemos ver cómo nuestros equipos se infectan si descargamos software malicioso, abrimos enlaces fraudulentos, etc. Por suerte podemos contar con muchas herramientas y métodos para protegernos, aunque siempre conviene conocer los riesgos a los que nos enfrentamos.

Esta técnica supone el desarrollo de un sitio web falso infectado con código malicioso que se descarga o instala en el equipo de la víctima una vez que visita esa página web. Los piratas informáticos logran esto colocando estratégicamente el enlace del sitio malicioso en la página de un sitio web legítimo. Una vez que el usuario hace clic en el enlace, es redirigido a este sitio web malicioso y el malware se descarga en su dispositivo.

Este malware incluso podría programarse para abrir una puerta trasera, lo que le da al atacante el control del dispositivo. Es un tipo de amenaza que puede comprometer seriamente nuestra privacidad. Los ciberdelincuentes suelen utilizar cebos para desplegar este tipo de ataques. Por ejemplo, nos ofrecen la descarga de un software concreto, de algún archivo que puede interesar al usuario. Otro ejemplo es un anuncio donde nos indica que nuestro sistema tiene que actualizarse o instalar alguna herramienta de seguridad.

En todos estos casos la víctima va a terminar en una página fraudulenta o va a descargar software que ha sido modificado de forma maliciosa para atacar. En definitiva estaríamos infectando el sistema con malware. Como hemos visto el drive-by malware es una técnica de ataque. Sin embargo, a través de esa técnica pueden colar muchos tipos de malware diferentes. Por ejemplo, hablamos de virus, de spyware, troyanos, ransomware…

Por desgracia son muchas las variedades de malware que pueden infectar nuestros sistemas. A través de técnicas como esta pueden controlar nuestro equipo si instalan una puerta trasera, espiarnos a través de spyware, robar nuestras contraseñas y credenciales con troyanos o incluso cifrar todos nuestros archivos y el propio sistema a través del ransomware.

Qué hacer para evitar ser víctima de este malware

Lo más importante para evitar ser víctima de esta técnica es mantener siempre el sentido común. Como hemos visto, los piratas informáticos pueden colar enlaces fraudulentos en las páginas web que visitamos. Básicamente son links que nos llevan a sitios controlados por los atacantes o a la descarga de software malicioso. Siempre que vayamos a instalar algún programa, actualizar el equipo o cualquier acción similar, es vital que lo hagamos desde fuentes oficiales y legítimas. Lo mismo cuando vayamos a iniciar sesión en servicios o plataformas en Internet; hay que evitar entrar desde sitios de terceros que puedan ser inseguros.

Por otra parte, es igualmente interesante contar con herramientas de seguridad. Un buen antivirus puede prevenir la entrada de amenazas que comprometan nuestra privacidad. Son muchas las variedades de malware que pueden entrar a través de la técnica conocida como drive-by malware y debemos estar preparados. Una última cosa que queremos recordar es la importancia de mantener las últimas actualizaciones. Muchos ataques se aprovechan de posibles vulnerabilidades que haya presentes en un sistema. Por suerte podemos instalar parches y actualizaciones que corrigen esos problemas y evitamos así que nuestros equipos puedan estar expuestos en la red.

Malware wiper

Cuando hablamos de wiper nos referimos a uno de los tipos de amenazas más peligrosos que podemos encontrarnos. Lo es ya que pone en riesgo nuestra información personal, documentos y cualquier tipo de archivos que tengamos almacenados. Su objetivo no es otro que borrar el contenido que haya en una memoria o disco. Los usuarios pueden crear copias de seguridad para guardar sus archivos en discos externos, por ejemplo. Sin embargo, si esa memoria es infectada por este tipo de malware podríamos perder todo el contenido. Lo mismo ocurriría si se infecta un pendrive o cualquier otro dispositivo. La finalidad de esta amenaza es eliminar todo lo que encuentra a su paso. No estamos ante algo nuevo, ya que este problema lleva con nosotros mucho tiempo. Eso sí, hemos visto cómo ha ido perfeccionando en los últimos años para no ser detectado y ser aún más dañino.

La manera de actuar consiste, como hemos indicado, en borrar el contenido que encuentra a su paso. Ahora bien, ¿cómo infecta esta amenaza? Podemos decir que son diferentes las fuentes de entrada de esta variedad de malware, como ocurre con otras muchas. Algo muy común es que nos infectemos a través de un archivo malicioso que hemos abierto en el correo electrónico. Puede ocurrir que por ejemplo recibamos un e-mail donde nos invitan a acceder a un link para descargar un programa o algún archivo que supuestamente es legítimo y nos va a aportar algo. Sin embargo, en realidad se trata de una estafa, un ataque que intenta que descarguemos software malicioso para posteriormente llevar a cabo sus ataques.

También puede ocurrir que al navegar accedamos a un enlace malicioso. Por ejemplo, si estamos en un sitio de terceros y accedemos a un link para iniciar sesión, descargar software o cualquier acción genérica, pero en realidad estamos entrando en un sitio que ha sido diseñado de forma maliciosa y es controlado por los piratas informáticos.

Consejos para que no te infectes

¿Qué podemos hacer para evitar ser víctima de este tipo de problema? Esta es la clave de todo. El objetivo es evitar no solo el malware wiper que pueda borrar nuestros discos y memorias, sino evitar cualquier otro ataque que nos comprometa. Por suerte podemos tener en cuenta diferentes factores que vamos a explicar. Lo más importante siempre va a ser el sentido común. Hemos visto que este tipo de amenazas, así como casi cualquier otra, suele necesitar la interacción del usuario. Por ejemplo, hacer clic en un enlace, instalar software malicioso, abrir un archivo adjunto por e-mail… En definitiva, el pirata informático va a necesitar algún tipo de acción por parte de la víctima. Debemos tener siempre presente el sentido común.

También será interesante contar con programas y herramientas de seguridad. Un buen antivirus puede detectar y eliminar el malware que entre en nuestros dispositivos. De esta forma podremos evitar que nos infecte y pueda llevar a cabo sus ataques para los que fue diseñado. Una última recomendación y que muchos usuarios pasan por alto es la importancia de tener siempre actualizados los equipos correctamente. Son muchas las ocasiones en las que surgen vulnerabilidades que pueden ser aprovechadas por los atacantes para introducir malware. Debemos instalar los últimos parches de seguridad disponibles. Solo así tendremos realmente seguros nuestros equipos y evitaremos que esos fallos puedan ser explotados.

Ramnit

No estamos ante algo nuevo, ya que Ramnit lleva con nosotros varios años. Se trata de una amenaza que afecta a los sistemas operativos de Microsoft. Es muy peligrosa, ya que si no se elimina rápido puede propagarse de una manera veloz por todo el equipo e incluso dañar a otros dispositivos.

Cuando tratamos de proteger nuestros sistemas de las múltiples amenazas que existen, una de las claves está en la celeridad. Es vital que en determinadas variedades de malware podamos detectarlas lo más rápido posible. Muchas de ellas requieren de un tiempo determinado para poder lograr su objetivo. Hablamos por ejemplo del ransomware, que incluso podría tardar semanas en completar su ataque. En el caso de Ramnit el tiempo es muy importante. Como decimos, tiene la posibilidad de propagarse de una manera veloz entre los archivos de un equipo y podría dejarlo totalmente inutilizable.

Esta amenaza se propaga generalmente a través de memorias USB infectadas. El malware se copia con un nombre de archivo aleatorio. Pero claro, antes de eso llega a través de alguna otra fuente. Es decir, en primer lugar, una víctima se infecta con este software malicioso y posteriormente sus memorias flash son a su vez infectadas para propagarse a otros equipos. En la etapa inicial, Ramnit suele llegar a través de la descarga de software que ha sido modificado de forma maliciosa. Generalmente se encuentra en sitios que ofrecen programas pirateados, archivos para generar claves de instalaciones y similares.

Ramnit tiene la capacidad de infectar archivos EXE y HTML. Posteriormente, una vez llega al equipo, es capaz de abrir una puerta trasera que es utilizada por un atacante de forma remota para descargar nuevas amenazas y ejecutar archivos maliciosos. Es por tanto en esta etapa, este momento antes de que un atacante pueda entrar de forma remota, cuando es vital que lo eliminemos de nuestro sistema. De lo contrario podría extenderse a todos los archivos del equipo y hacer que quede inutilizado. Un problema importante, como podemos ver.

Cómo eliminarlo lo antes posible

Pongámonos en la circunstancia más negativa: hemos sido víctimas de Ramnit y necesitamos eliminarlo del sistema. Hay que tener en cuenta que el tiempo en este caso es vital, como hemos visto. Esto lo podemos aplicar también a otras amenazas similares. Por suerte tenemos determinadas herramientas y fórmulas para hacer que nuestro equipo vuelva a funcionar correctamente y que esté libre de amenazas. Vamos a explicar las principales opciones.

Sin duda una opción muy a tener en cuenta es la de realizar un análisis exhaustivo con nuestro antivirus. Para ello vamos a tener que contar con uno capacitado para ello, que ofrezca garantías y que pueda realizar un escaneo en profundidad de nuestro sistema, además de poder eliminar las amenazas. Como sabemos son muchos los antivirus y herramientas de seguridad en general que podemos utilizar en nuestro día a día. Los hay tanto gratuitos como de pago y están presentes para todo tipo de dispositivos. En este caso nos interesa que funcione para Windows, lógicamente. Hemos indicado que Ramnit afecta principalmente a archivos EXE y HTML. Por tanto, vamos a necesitar un antivirus que escanee por completo todos estos archivos. Con suerte podrá limpiar el sistema correctamente y podremos utilizarlo con normalidad. Pero hemos visto también que este malware se propaga rápidamente por las memorias flash. Si hemos utilizado algún pendrive, por ejemplo, debemos también analizarlo.

Una alternativa más específica es la de utilizar una herramienta contra Ramnit que tiene Symantec. Está especialmente diseñada para eliminar esta variedad de malware de nuestro sistema Windows. Esta herramienta la tenemos que descargar. Posteriormente solo tenemos que ejecutarla, ya que tiene versión portable. Automáticamente comenzará a buscar si Ramnit está en nuestro sistema y limpiarlo. Lo que hace este software, entre otras cosas, es cerrar todos los procesos relacionados con Ramnit. Actúa de forma más directa que un antivirus genérico.

No queremos llegar a este extremo. Sin embargo, en ocasiones, especialmente cuando la amenaza se ha propagado mucho y además han podido instalar otras variedades de malware en nuestro sistema, no queda más remedio. Al formatear el sistema partimos de cero. Es cierto que hay determinadas variedades de malware (aunque raras) que podrían persistir. Pero en general podemos decir que esta solución extrema debe valer.

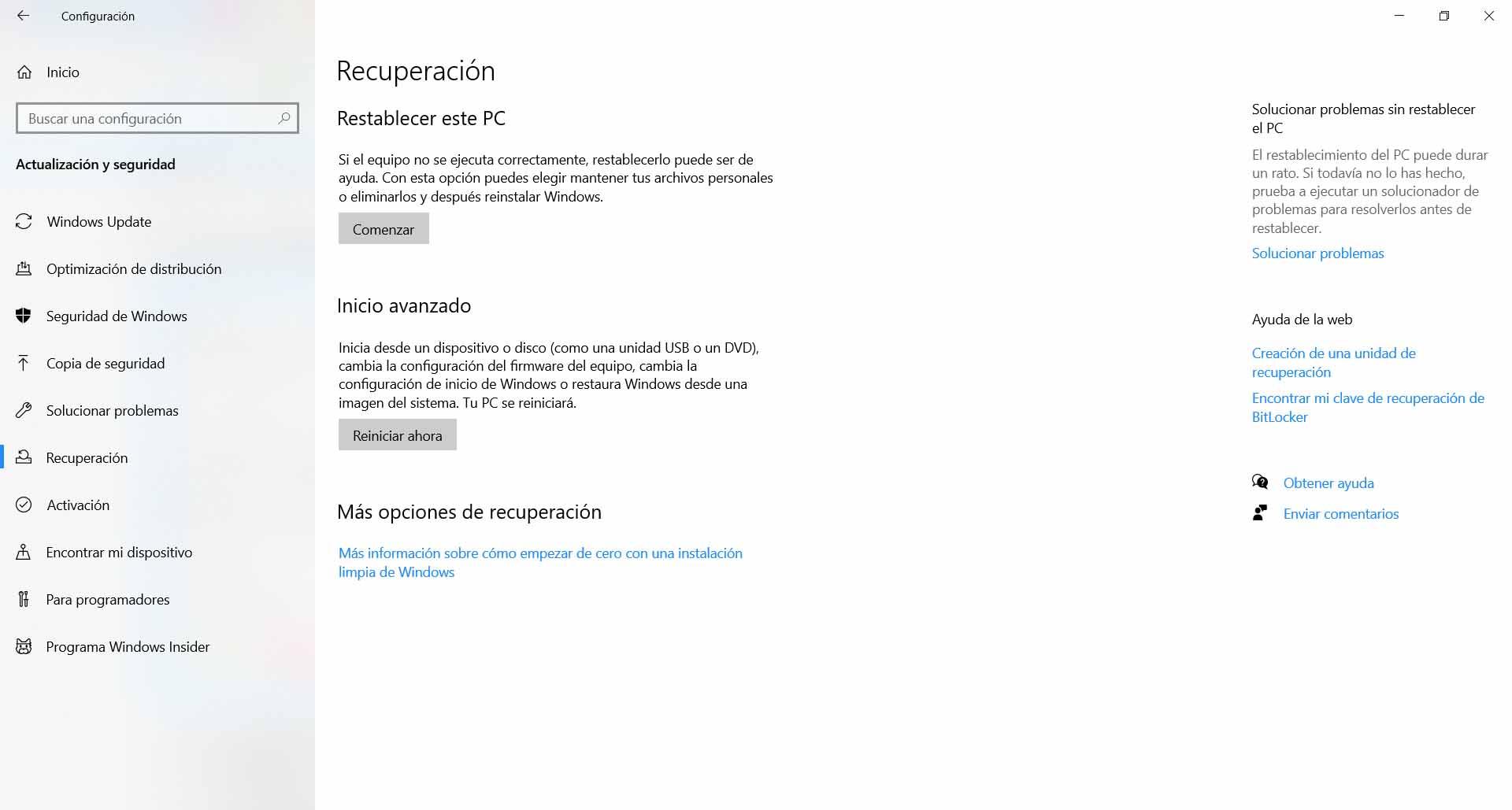

¿Cómo formatear Windows? Para ello vamos a Inicio, entramos en Configuración, accedemos a Actualización y seguridad y posteriormente Recuperación. Allí pincharemos en Comenzar, dentro de Restablecer este PC.

Cómo evitar que te infectes

Hemos visto qué es Ramnit, cómo actúa y cómo eliminarlo en caso de que estemos infectados por esta amenaza. Ahora vamos a pasar al punto más importante: cómo evitar ser víctima. Por suerte vamos a tener diferentes puntos clave que si los tenemos en cuenta evitaremos problemas de este tipo.

- Herramientas de seguridad: en nuestro equipo no puede faltar un buen antivirus, así como otras herramientas de seguridad que podemos agregar. Es esencial que tengamos este tipo de software sin importar el sistema operativo o dispositivo que estemos utilizando. Como sabemos son muchas las opciones que podemos utilizar. Es importante que nos aseguremos de que la herramienta que vamos a usar es adecuada, es actual y va a protegernos correctamente.

- Mantener el equipo actualizado: por supuesto otra cuestión muy a tener en cuenta es la de mantener el equipo actualizado. Son mucha las ocasiones en las que pueden surgir vulnerabilidades. Fallos que podrían ser utilizados por los piratas informáticos para llevar a cabo sus ataques. Los propios fabricantes y desarrolladores lanzan actualizaciones de seguridad para corregir estos problemas. Debemos siempre tener todos los parches instalados y evitar fallos que nos comprometan. Esto también hay que aplicarlo a cualquier programa que tengamos instalado, ya que igualmente pueden surgir vulnerabilidades.

- Descargar solo de sitios oficiales: esto es algo esencial. Hemos visto que en el caso de Ramnit suele propagarse a través de la descarga de archivos que son maliciosos. Es esencial que cuidemos este aspecto. Debemos siempre descargar desde sitios oficiales. Si evitamos las páginas de terceros, las plataformas que no ofrecen garantías, tendremos mucho ganado para evitar amenazas como esta que mencionamos.

- Sentido común: debemos evitar errores comunes como puede ser abrir archivos adjuntos inseguros que nos llega por correo electrónico, instalar cualquier programa que encontramos sin confirmar su procedencia, abrir links de redes sociales que pueden ser una estafa…

Qué es el Malware-as-a-Service (MaaS)

Si hablamos de ciberataques, hablamos de un conjunto de herramientas, tecnologías y habilidades técnicas que van mejorando e innovando en cuestión de horas. Así como en cualquier negocio, la demanda es enorme y la competencia es cada vez más pronunciada. Prácticamente, nadie tiene miedo de ofrecer Malware-as-a-Service abiertamente. No solamente sirve para distribuir malware al blanco deseado. Sino también ransomware, ataques DDoS y todo lo que puedas imaginar.

A pesar de que para muchas personas es difícil de creer, el cibercrimen está pasando por uno de sus mejores momentos como negocio. Debido a la alta demanda, claro está, provee el software y soporte post-venta necesario para satisfacerla. Así como cualquier otro producto digital que conozcamos. Así como el software «benigno» cuenta con un ciclo que vida que incluye las fases beta, actualizaciones y aplicación de parches después de su lanzamiento al mercado, y, además, puede ser adquirido a un precio estipulado o bien, se accede a una suscripción cuyo régimen lo dicta el proveedor.

Cualquier persona que sea cibercriminal o aspire a serlo, tiene la vida resuelta mediante el Malware-as-a-Service. Sin embargo, no es cuestión de adquirir el producto solamente. Existen ocasiones en que, por ejemplo, la persona interesada no posee las habilidades necesarias para ejecutar un malware en los dispositivos que forman parte de su blanco. Por esto, tiene que recurrir al proveedor que le dará soporte técnico para llevarlo a cabo. Por tanto, estaría actuando como una compañía normal de productos y servicios.

Por otro lado, no debe dejar de preocuparnos el hecho de que este negocio no para de expandirse, y, además, invita a las personas a animarse a convertirse en cibercriminales. Lo que implica formarse constantemente para tener las habilidades técnicas y desarrollar productos maliciosos devastadores. En Internet, existe una multitud de opciones de tutoriales en formato vídeo, documento escritos, herramientas para instalar y experimentar con las mismas. Por tanto, no te faltará nada para meterte de lleno en el mundo del cibercrimen.

Uno de los propósitos más importante del MaaS es la generación de una creciente y cruel competencia. No hay otra opción, es necesario desarrollar productos cada vez más letales en materia de malware, ransomware, virus, etc. He ahí uno de los motivos por el cual es tan accesible aprender habilidades con fines maliciosos. En MaaS, se hacen esfuerzos por lanzar productos que estén al día con las necesidades del mercado y que sean cada vez más fáciles de usar. Sin embargo, su facilidad de uso no implica que vaya a generar daños pequeños. Puede generar tanto daño como cualquier malware complejo del que tengamos conocimiento.

¿Lo más gracioso de todo esto? Normalmente el MaaS también tiene horario de oficina, en la mayoría de los casos. Los ataques se programan a las 09:00 y terminan a las 5 de la tarde, ideal para que durante todo el tiempo la empresa atacada no pueda trabajar correctamente.

La acción ganadora para que todos nosotros no seamos víctimas de este negocio es la prevención. No debemos exponer nuestros datos de cuentas bancarias, tarjetas de crédito e incluso cuentas varias. Debemos prestar atención especialmente a cada mensaje de correo electrónico que nos llegue, solicitando datos personales.

Una de las recomendaciones infalibles para prevenir la caída en un ataque de phishing es prestar atención al asunto. En la mayoría de los casos, si dicho asunto incluye a la palabra «urgente» o la típica frase «tienes que hacer esto cuanto antes o cerramos tu cuenta» , debe hacerte dudar. No es posible ni tiene lógica que nuestra cuenta podría quedar inhabilitada si no accedemos en el momento en que se nos pide.

También puedes fijarte en los adjuntos y en el propio cuerpo del mensaje. De nuevo, si se incita a una acción urgente porque puede traer ciertas consecuencias, entonces es un ataque de phishing. Si cuenta con archivos adjuntos que no precisamente esperabas recibir, es mejor que no los abras. Puedes ser víctima de ransomware, o de una infección para convertirte en miembro de una botnet para ejecutar otros ataques, entre muchas posibilidades que pueden resultar mucho peor.

Ahora bien, ¿para qué existe el Malware-como-Servicio? ¿Acaso no existe alguna otra forma limpia para una empresa o persona de ganar a la competencia? ¿O realizar otras actividades que generen dinero de manera honesta? Sí, eso es seguro, pero algunas personas o compañías optan por lo más rápido y rentable de llevar a cabo. Ya que con ataques bien planificados y ejecutados, una sola persona puede apropiarse de mucho dinero ajeno en cuestión de segundos. Entonces, simplemente tenga cuidado cuando navega por la red.

Qué es el rogueware

El rogueware no es más que una de las muchas amenazas que existen en la red y que pueden infectar nuestros dispositivos. En esta ocasión se trata de un software malicioso que simula ser un antivirus o herramienta de seguridad que nos lanza una alerta donde indican que algo va mal en nuestro equipo. Son muchas las herramientas de seguridad que tenemos a nuestra disposición. Los usuarios buscan siempre contar con un buen antivirus y otras variedades de software que puedan protegernos. Ahora bien, en ocasiones podemos encontrarnos con mensajes falsos, alertas que simulan ser del antivirus u otra herramienta legítima pero que en realidad es una amenaza.

Justo eso es el rogueware. Básicamente podemos decir que son mensajes que nos aparecen cuando navegamos, por ejemplo, y nos indican que nuestro equipo tiene malware, que hay algún problema o amenaza que hay que corregir. Nos ofrece la posibilidad de hacer clic en un botón o enlace que nos muestra y a través de eso descargar un supuesto software para corregir el problema.

¿Qué ocurre? Como podemos imaginar al hacer clic en ese enlace estamos descargando realmente el malware. Realmente lo que hacemos es agregar software malicioso a nuestro equipo.Cómo ataca el rogueware. El rogueware se basa principalmente en errores que cometen los usuarios. Como hemos visto son mensajes que pueden aparecer a la hora de navegar por Internet o incluso al usar otra herramienta. Esos mensajes, esas alertas, van a requerir la interacción del usuario. Esa es la buena noticia, ya que si no realizamos ninguna acción no nos infectará.

Los piratas informáticos buscan que la víctima haga clic en los enlaces que ofrecen para supuestamente arreglar el ordenador, actualizar algún software defectuoso, etc. Muchos piratas informáticos utilizan técnicas de envenenamiento para inyectar código en los sitios web. De esta forma muestran los mensajes que reciben las víctimas para posteriormente ofrecer ese software malicioso. Sin embargo, en ocasiones estas amenazas llegan después de que hayamos instalado previamente algún tipo de software modificado de forma maliciosa o que contenga adware. Por ejemplo alguna extensión para el navegador.

Cuando utilizar otras herramientas

Si bien Windows Defender es un programa antivirus sólido y eficaz, hay casos en los que puede ser recomendable dejar de utilizarlo y optar por un antivirus de pago. Para ayudarte en esta decisión, hay algunos factores que podemos tener en cuenta a la hora de tomar la decisión final. Y es que son varios puntos los que se deben tener en cuenta para distintguir si es o no necesario recurrir a otras aplicaciones:

- Necesidades de seguridad avanzadas: Si eres un usuario o una empresa que maneja información altamente confidencial o datos críticos, puede ser aconsejable contar con un antivirus de pago que ofrezca características de seguridad avanzadas. Los antivirus de pago suelen proporcionar una gama más amplia de herramientas de protección, como firewalls personales, protección de navegación en tiempo real, control parental, seguridad de redes Wi-Fi, y protección de pagos en línea, entre otros.

- Requisitos de cumplimiento: Si estás sujeto a regulaciones o normativas específicas, como la protección de datos personales o requisitos de seguridad de la industria, es posible que necesites un antivirus de pago que cumpla con dichos estándares y ofrezca funciones adicionales para garantizar el cumplimiento.

- Entorno empresarial: Para las empresas, especialmente aquellas con una red informática compleja y múltiples dispositivos, un antivirus de pago con características de administración centralizada puede ser más conveniente. Estos antivirus permiten una gestión más eficiente de la seguridad en toda la organización, con la capacidad de monitorear y controlar la protección en diferentes dispositivos y realizar informes detallados.

- Protección adicional contra amenazas emergentes: Si bien Windows Defender se actualiza regularmente, los antivirus de pago a menudo ofrecen una mayor capacidad de detección y respuesta ante amenazas emergentes y ataques más sofisticados. Los proveedores de antivirus de pago suelen tener equipos de investigación y desarrollo dedicados que trabajan constantemente en la identificación y mitigación de nuevas amenazas.

- Soporte técnico especializado: Los antivirus de pago suelen ofrecer soporte técnico dedicado, que puede ser especialmente valioso si no tienes experiencia técnica o si necesitas ayuda para solucionar problemas de seguridad. El soporte técnico puede brindar asistencia personalizada y orientación en la configuración y optimización de la protección.

En definitiva, mantener el sentido común presente en todo momento es nuestro mejor aliado no solo para prevenir la entrada de Ramnit, sino de cualquier otra amenaza que haya en Internet.