La mayoría de nosotros utilizamos buscadores online como Google, Bing, Yahoo y otros, como, por ejemplo, DuckDuckGo que es un buscador que protege tu privacidad y seguridad, ya que otros buscadores como Google son capaces de rastrear todos tus movimientos a través de Internet. En cambio, hay buscadores online que están diseñados específicamente para hackers.

Normalmente utilizamos buscadores que todos conocemos y que nos permiten encontrar todo tipo de información en Internet. Buscadores como los mencionados Google o Bing y que nos ayudan a tener siempre respuesta a cualquier pregunta, encontrar cualquier página web o ayudarnos en cualquier duda que nos aparezca en nuestro día a día. Pero debes saber que no son los únicos y que hay otros buscadores muchos más especializados en Internet y que quizá pueden resultarte muy útiles en determinados casos. Son buscadores pensados y diseñados para hackers o para expertos en ciberseguridad. Si no te interesa este campo es probable que prefieras seguir utilizando Google pero conviene que tengas en cuenta que existen si van a servirte de utilidad.

Estos buscadores en concreto son capaces de descubrir vulnerabilidades en diferentes servicios con el fin de ayudar a solucionarlos. Uno de los buscadores más populares es Shodan, y es que nos va a permitir obtener una gran cantidad de información, pero existen otras muchas alternativas interesantes que hoy os damos a conocer. Ten en cuenta, eso sí, que utilizarlos no siempre es tan sencillo como introducir un término de búsqueda en el recuadro correspondiente sino que su uso suele ser algo más complejo y necesitamos tener nociones mínimas sobre informática y ciberseguridad si queremos poder sacarles partido y entender la información que nos dan.

Buscadores de Internet usados por hackers expertos

Los buscadores de Internet como Google, yahoo! o Bing nos permiten acceder a los diferentes recursos de Internet de forma fácil y rápida. Podremos navegar por la web y encontrar la gran mayoría de la información que nosotros necesitamos. Sin embargo, existen buscadores que son específicamente diseñados por y para hackers o expertos en ciberseguridad. Este tipo de buscadores les permite a los hackers facilitar las tareas de hacking ético, detectar posibles vulnerabilidades en dispositivos domóticos, o detectar si hemos sufrido una filtración de seguridad entre otros muchos usos que le podemos dar.

¿Estás interesado en buscar si una o varias direcciones IP están afectados por un fallo de seguridad y saber si están expuestos a Internet? Con estos buscadores podrás hacerlo de forma fácil y rápida, por lo que es muy importante que nunca dejes nada «abierto» a Internet, porque un hacker podrá avisarte e incluso parchear un determinado fallo de seguridad, sin embargo, si un cibercriminal lo descubre es posible que empiece a realizar un ataque contra ti para obtener información o dinero.

Todos estos buscadores online para hackers permitirán facilitar las tareas de hacking ético, siempre se deben usar con responsabilidad debido a la gran cantidad de información que te pueden proporcionar.

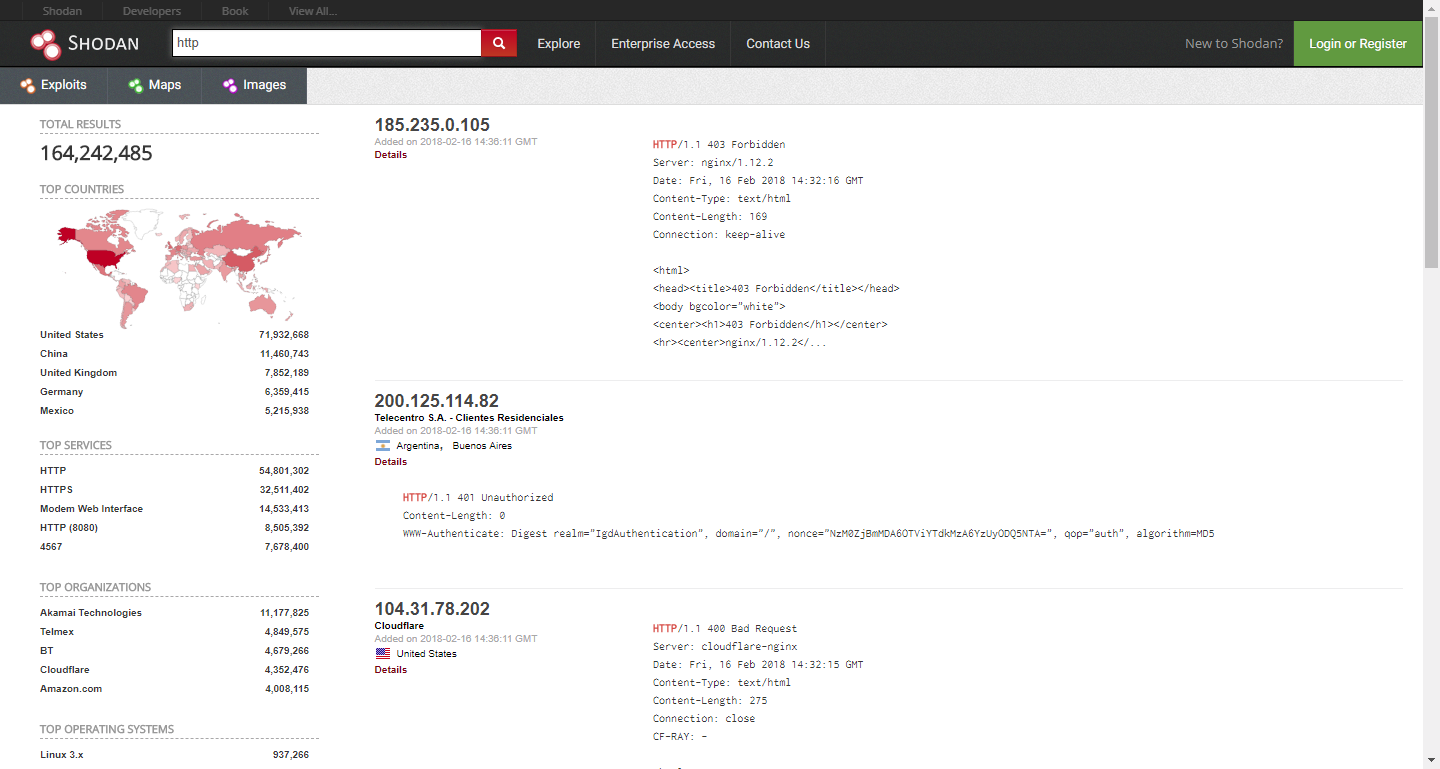

Shodan

El buscador para hackers más utilizado, conocido y completo es Shodan. Esta herramienta es utilizada por investigadores de seguridad, e incluso aficionados que se empiezan a introducir en el mundo del hacking y la seguridad informática. Esta web es capaz de recopilar una grandísima cantidad de información sobre dispositivos del Internet de las Cosas (IoT), e incluso de servicios expuestos a Internet, por lo que su base de datos indexada en inmensa, pudiendo encontrar todo tipo de dispositivos en ella.

Y no solamente se trata de un buscador para piratas informáticos, sino también se puede usar para detectar posibles vulnerabilidades en la red, de ahí que lo utilicen como decíamos investigadores de seguridad o administradores de sistemas. Por lo que resulta una de las herramientas más útiles para estos. Es por esto mismo por lo que se usa para realizar auditorías, aunque el problema de este buscador es que lo utilizan también los ciberdelincuentes con fines delictivos. Aun así, es una de las opciones más utilizadas.

Os recomendamos visitar nuestro tutorial de Shodan donde encontraréis todo lo que es capaz de realizar este gran buscador online para hackers.

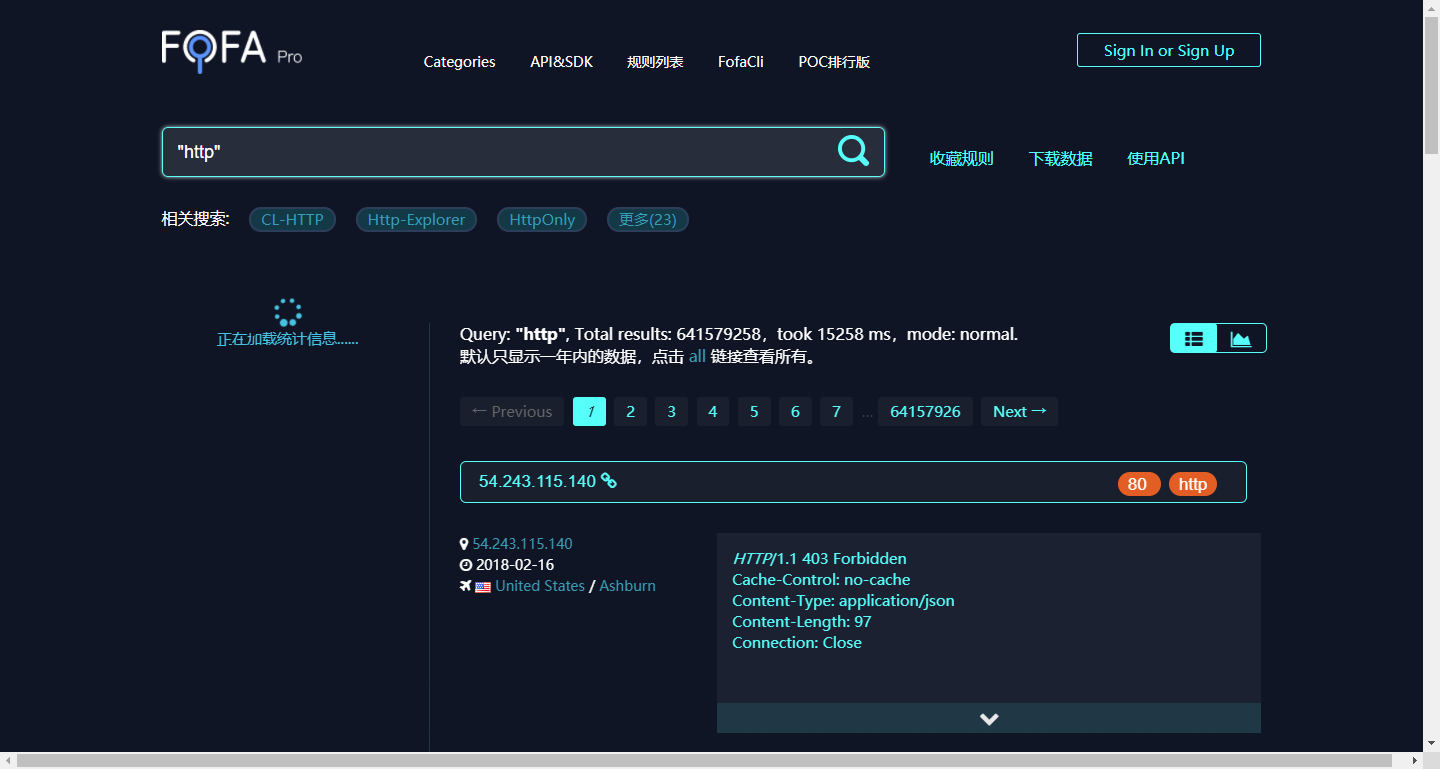

FOFA

Otro buscador bastante popular entre los hackers es FOFA. Esta plataforma gratuita nos permitirá buscar equipos y dispositivos conectados a Internet, podremos filtrar por una gran cantidad de opciones, como el servicio, ubicación, año, puertos, protocolos, ubicación, sistema operativo y mucho más. Un aspecto muy interesante es que está diseñado para usuarios algo más avanzados que Shodan, y podremos subir nuestros propios scripts para utilizar la plataforma FOFA y buscar específicamente lo que nosotros queramos.

Otra característica bastante interesante es que nos proporciona su propia API para realizar nosotros mismos los desarrollos que queramos convenientes, y de esta forma, aumentar aún más las posibilidades de la plataforma haciendo uso de la misma. Esta herramienta es muy parecida a la popular Shodan, pero es una gran alternativa por si no encuentras en Shodan lo que realmente estás buscando, es posible que este servicio sí cumpla con tus necesidades.

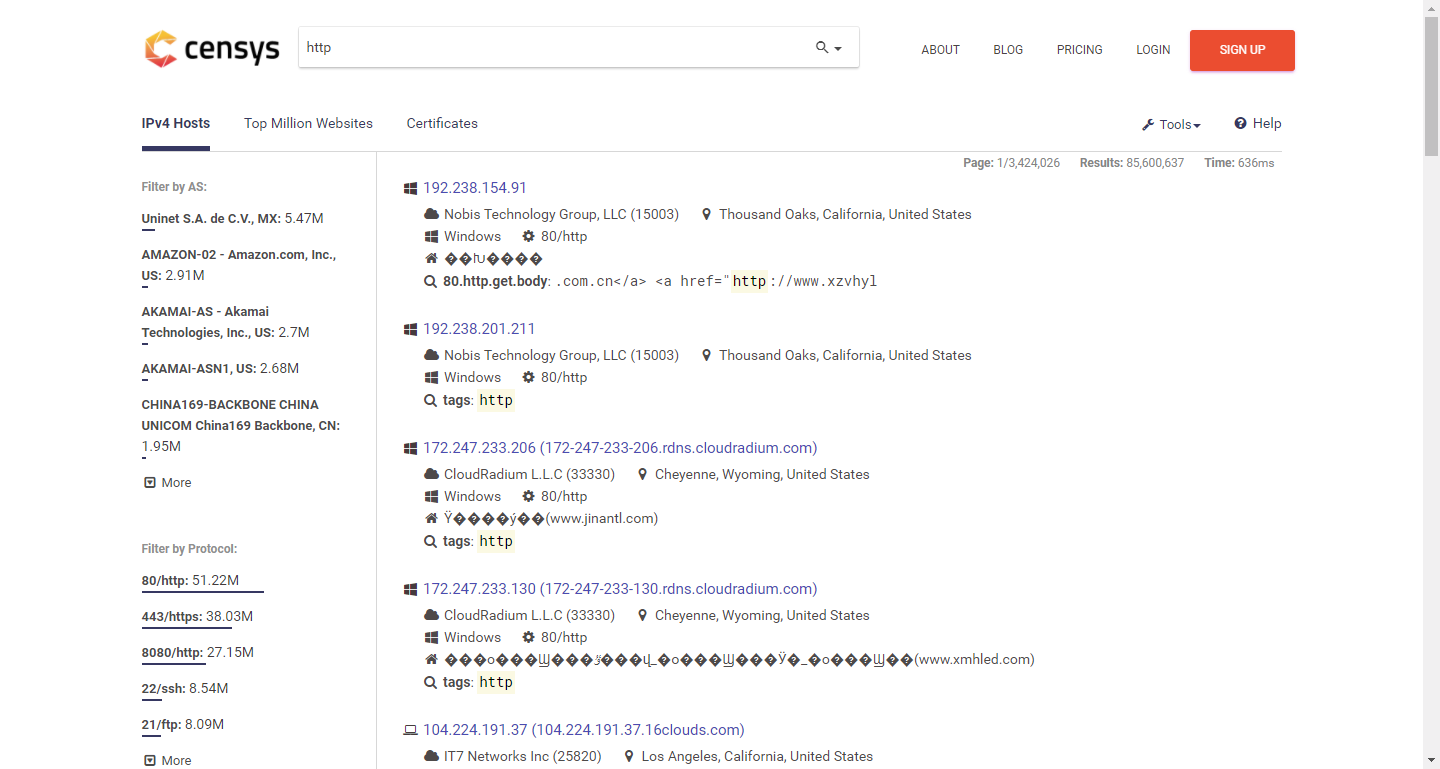

Censys

Otro buscador online para hackers muy popular es Censys. Esta herramienta es muy similar a las dos anteriores, nos permitirá conseguir todo tipo de información sobre equipos, servidores, dispositivos IoT conectados a Internet etc. Podremos saber la dirección IP pública, el servicio que está funcionando por detrás, la geolocalización del servicio y mucho más. Esta herramienta es igual de útil como peligrosa, según quién la utilice.

Además, también tiene API como la anterior, por lo que se puede utilizar dentro de otras aplicaciones para aumentar sus funcionalidades o automatizar las diferentes tareas. Hay que tener en cuenta que usa diferentes técnicas de escaneo activo con el objetivo de poder descubrir y encontrar datos sobre los diferentes servicios y dispositivos que estén en la red. Estos distintos escaneos consiguen a que se pueda desarrollar un mapa de la infraestructura de Internet y así lograr dar con posibles vulnerabilidades. Otro de los aspectos clave de esta herramienta en concreto es que su interfaz de búsqueda hace posible que los usuarios puedan buscar información más específica sobre, por ejemplo, hosts, protocolos, certificados SSL/TLS y otros datos relacionados con la seguridad.

Search.disconnect

Es un buscador que obtiene sus resultados desde los motores de búsqueda mas populares pero al mismo tiempo protegiendo nuestra privacidad, evitando por ejemplo que los sitios realicen seguimiento sobre nuestras búsquedas y sus términos, es bastante fácil de usar al igual que cualquier otro y además tiene una herramienta independiente activa llamada “Do Not Track” que nos proporciona una protección adicional, podemos utilizarla mediante su página web.

También podemos descargar la aplicación móvil. Una de las principales ventajas es que no solo funciona a través del navegador del ordenador sino que podemos usarlo en smartphones así que podrás tenerlo a mano siempre descargando la app correspondiente que es compatibile tanto en Android como en iOS. Puedes descargarla en cualquier smartphone y también destaca por otra ventaja fundamental frente a otros de esta lista: es compatible con Google, Bing, Yahoo, Blekko y DuckDuckGo.

Wolfram Alpha

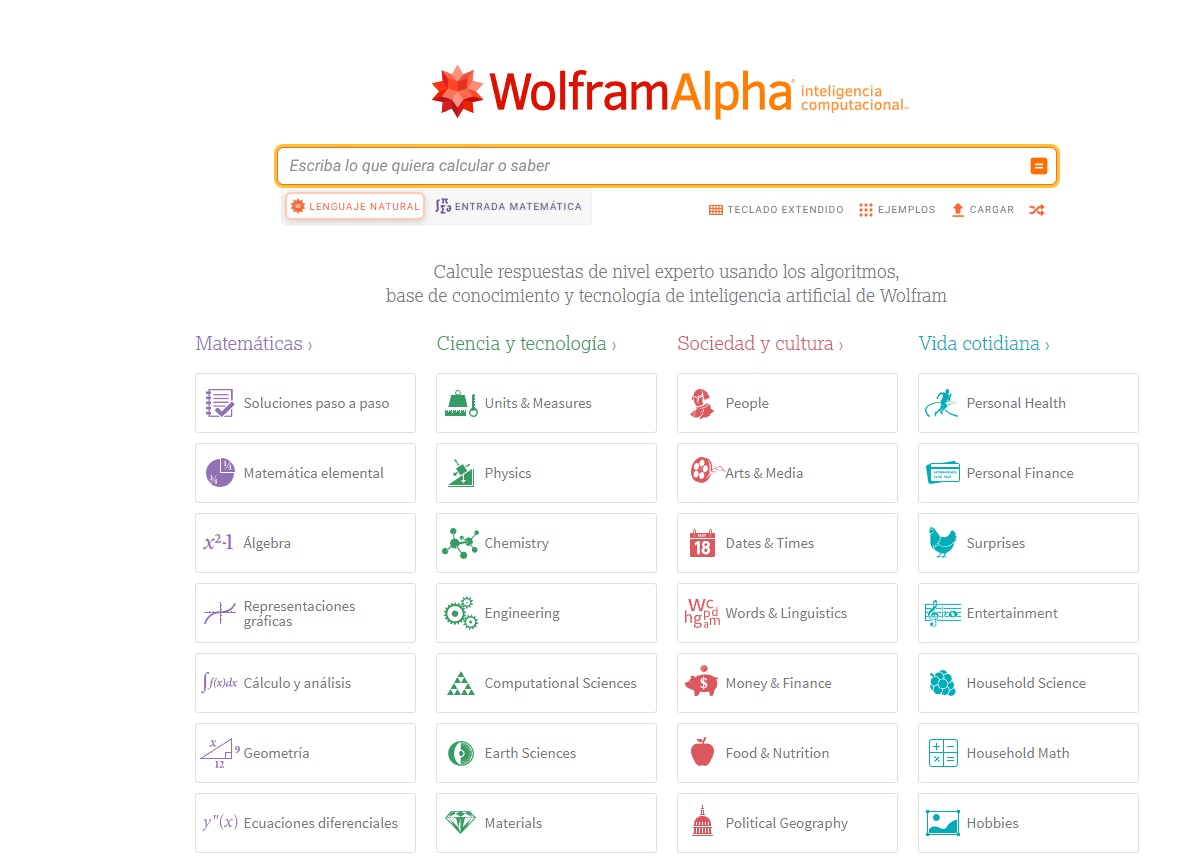

Wolfram Alpha es un buscador bastante bueno, y un poco diferente al resto, ya que al mismo tiempo que un buscador también funciona para realizar cálculos, de hecho funciona calculando respuestas basadas en algoritmos y conocimientos de alto nivel, es bastante útil y también mantiene nuestra privacidad aunque no como otros navegadores o motores de búsqueda, ya que según su propia política de privacidad es posible que se recopile alguna de nuestra información y también utiliza cookies aunque podremos desactivarlas.

De este motor de búsqueda lo que más destaca es el nivel que tiene para mostrar estadísticas, por ejemplo, de algún coche que queramos comprar o una solución de algún problema de geometría que queramos encontrar.

Starpage

Starpage es un motor de búsqueda también basado en la privacidad, aunque utiliza como base los resultados de Google, lo hace protegiendo nuestra privacidad y sin que realicen ningún tipo de seguimiento a nuestros movimientos, cuenta con vista completamente anónima y los pocos anuncios que contiene son contextuales en lugar de conductuales, por lo que podremos utilizarlo prácticamente de la misma forma que utilizamos google pero sin el efecto secundario que tiene este sobre nuestros datos personales.

A mayores, tampoco deja registradas nuestras direcciones IP por lo que es realmente positivo ya que no perdemos prácticamente ninguna ventaja en cuanto a los resultados en nuestras búsquedas si no que por el contrario, ganamos en privacidad mientras las realizamos.

Oshadan

Aunque parece que tiene una cierta relación con Shodan, Oshadan realmente es otra plataforma completamente diferente, aunque su funcionamiento es muy similar. Esta plataforma es capaz de indexar equipos y dispositivos conectados a la red, permitiéndonos localizar ciertos puertos, protocolos, realizar análisis geográfico, buscar información por dispositivos, monitorizar ciertos servicios e incluso habilitar alertas de seguridad.

La parte negativa es que requiere registro sí o sí, las anteriores herramientas siempre proporcionaban ciertas funcionalidades como invitado, aunque si nos registramos desbloqueamos todo el potencial. Este servicio es completamente gratuito, por lo que no tendremos ningún problema si nos registramos gratis y desbloqueamos todas las opciones de visualización y búsqueda.

Zoomeye

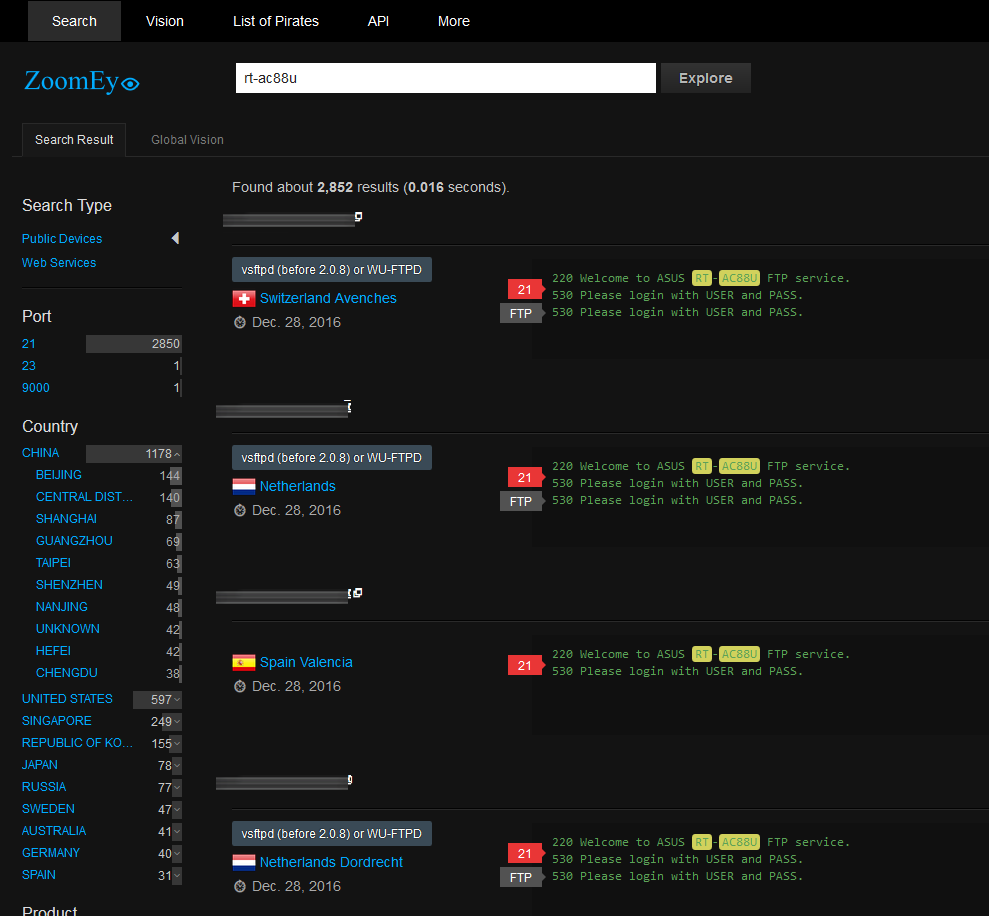

Zoomeye es un motor de búsqueda bastante completo que nos permitirá encontrar hosts y también webs que cumplan una serie de requisitos. Si, por ejemplo, queremos buscar servicios en Internet con la cadena «Orange», Zoomeye es capaz de proporcionar un listado de direcciones IP públicas, y las relacionará con un país en concreto donde aparezca dicha cadena.

Otras características de esta herramienta es que también es capaz de buscar las direcciones IP públicas que tengan habilitado y expuesto a Internet un determinado servicio, como, por ejemplo, un servidor web Apache, un servidor FTP vsftpd e incluso proftpd. No solo es capaz de buscar cadenas y servicios, sino también dispositivos IoT que están permanentemente conectados.

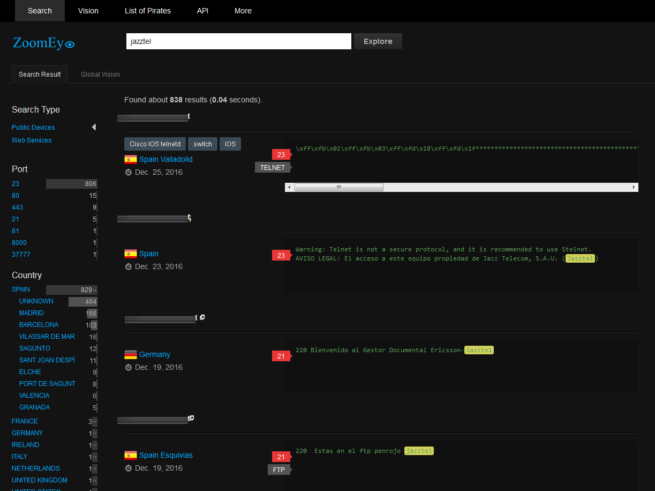

Por ejemplo, algunos operadores en España como Jazztel, hacen uso de servidores Telnet en sus routers y otros dispositivos de gestión. Zoomeye nos mostrará toda la información sobre ellos (routers, ordenadores y cualquier dispositivo conectado a Internet que haya escaneado). En la parte lateral izquierda podremos ver el puerto que predomina, y es que ha encontrado más de 800 host que tienen este puerto 23 abierto y accesible, tal y como podéis ver, aparece el típico disclaimer de acceso.

Si, por ejemplo ponemos la cadena «rt-ac88u», nos encontraremos con los servidores FTP que usuarios del popular router ASUS tienen abiertos. Todos estos servicios son públicos, y Zoomeye nos los muestra, igual que hace Shodan. Esto hace que sea muy recomendable utilizar puertos FTP diferente al 21 que es el predeterminado, y lo mismo ocurre con los servicios Telnet y SSH, siempre debemos cambiar el puerto por defecto para que sea más complicado «localizarnos».

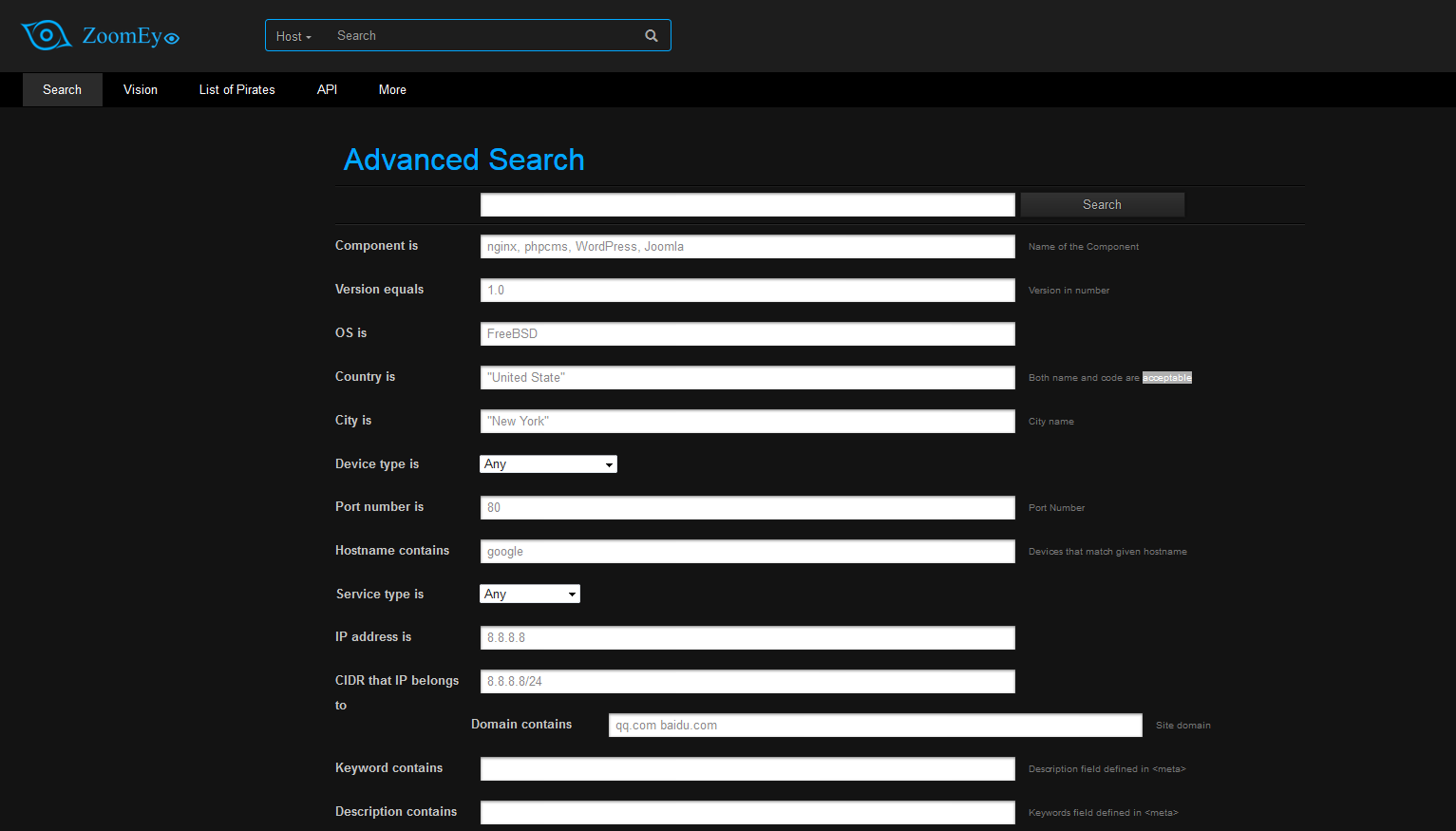

Para los usuarios más avanzados, Zoomeye nos permite realizar una búsqueda avanzada para encontrar posibles objetivos. Por ejemplo, podemos definir el sistema operativo por el que queremos filtrar, la ciudad, el país, el tipo de dispositivo, el número de puerto que nos interesa analizar, el tipo de servicio que está proporcionando a Internet e incluso qué palabras clave queremos buscar.

Gracias a este buscador más avanzado, podremos filtrar muchísimo más nuestras búsquedas y centrarnos específicamente en el objetivo que queremos encontrar pero, como habrás visto, no es un buscador sencillo y necesitarás tener conocimientos suficientes para poder sacarle partido y conseguir tu cometido.

Os recomendamos acceder a la página web de Zoomeye donde encontraréis el buscador y toda la información sobre este proyecto, sin lugar a dudas, una grandísima alternativa a Shodan.

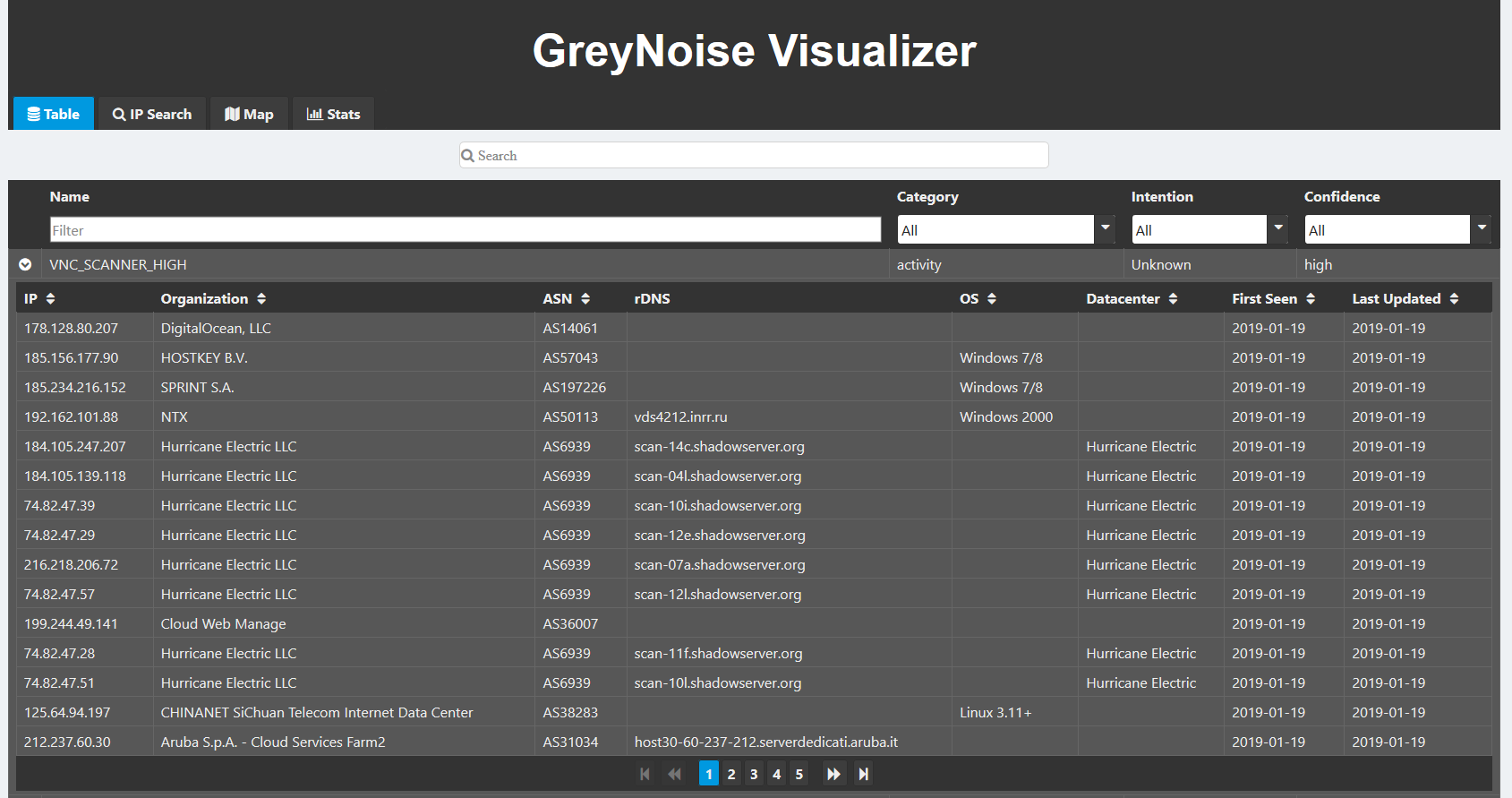

GreyNoise Visualizer

Esta herramienta GreyNoise Visualizer también es gratuita, y nos permitirá tener una visión de las principales amenazas que tenemos actualmente en Internet. Podremos ver diferentes eventos que están ocurriendo en Internet, organizados perfectamente por categorías (gusanos, actividad maliciosa, motor de búsqueda etc), una opción muy interesante es que podremos filtrar por la «intención» que tiene ese tráfico, es decir, podremos ver si tiene intenciones maliciosas, benignas o desconocidas.

Otras características de este buscador online son que nos permitirá realizar búsquedas por IP pública, y saber si una determinada IP está realizando algún tipo de actividad sospechosa, ya sea porque forma parte de una botnet o porque son los cibercriminales en cuestión. Con GreyNoise también podremos ver a qué AS pertenece una IP en concreto, la organización detrás de esa IP, e incluso detectar el sistema operativo si es posible.

Os recomendamos visitar la web oficial de GreyNoise Visualizer donde encontraréis toda la información y detalles.

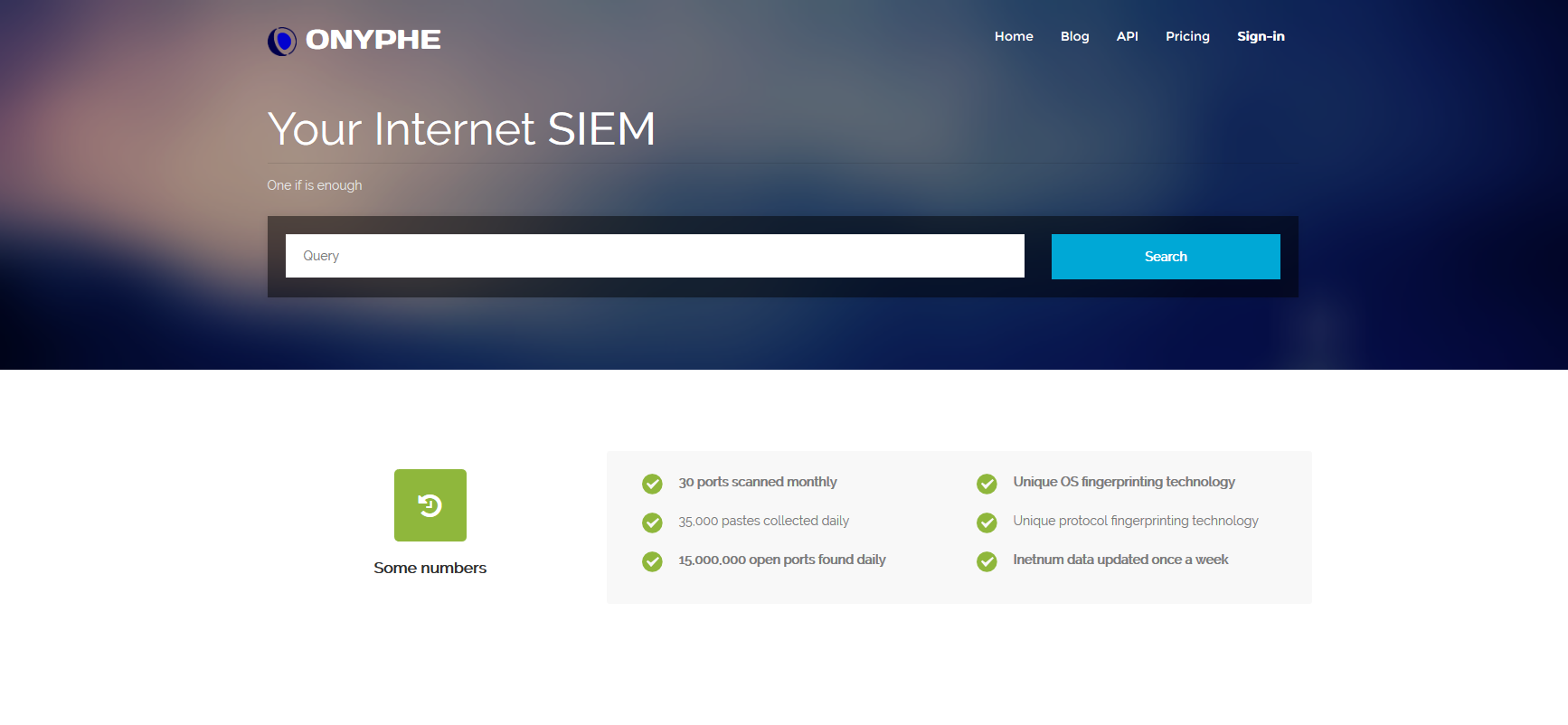

ONYPHE

Este buscador de datos ONYPHE es open-source y está centrado en ciberinteligencia. Nos permitirá rastrear una gran cantidad de fuentes de información disponibles en Internet, y recopilar toda esta información, para posteriormente correlacionar la información recogida. Esta herramienta incorpora una API para usarlo de manera integrada en nuestras aplicaciones, por lo que está diseñada para usuarios avanzados e incluso empresas. Tal y como podemos ver en su web oficial, esta herramienta es un SIEM, pero en Internet.

ONYPHE es capaz de realizar recogida de datos de geolocalización, también se encarga de resolver continuamente DNS para correlacionarlos con direcciones IP. Por último, ONYPE se encarga de realizar escaneo de puertos TCP de manera activa, mostrándonos, si es posible, el sistema operativo utilizado por el dispositivo en cuestión.

Este servicio tiene tanto opciones completamente gratuitas, como también opciones más avanzadas de pago que pueden llegar hasta los 1.000€ mensuales. Dependiendo de tus necesidades y la de tu empresa, podrás comprar una u otra licencia para exprimir al máximo todas sus posibilidades.

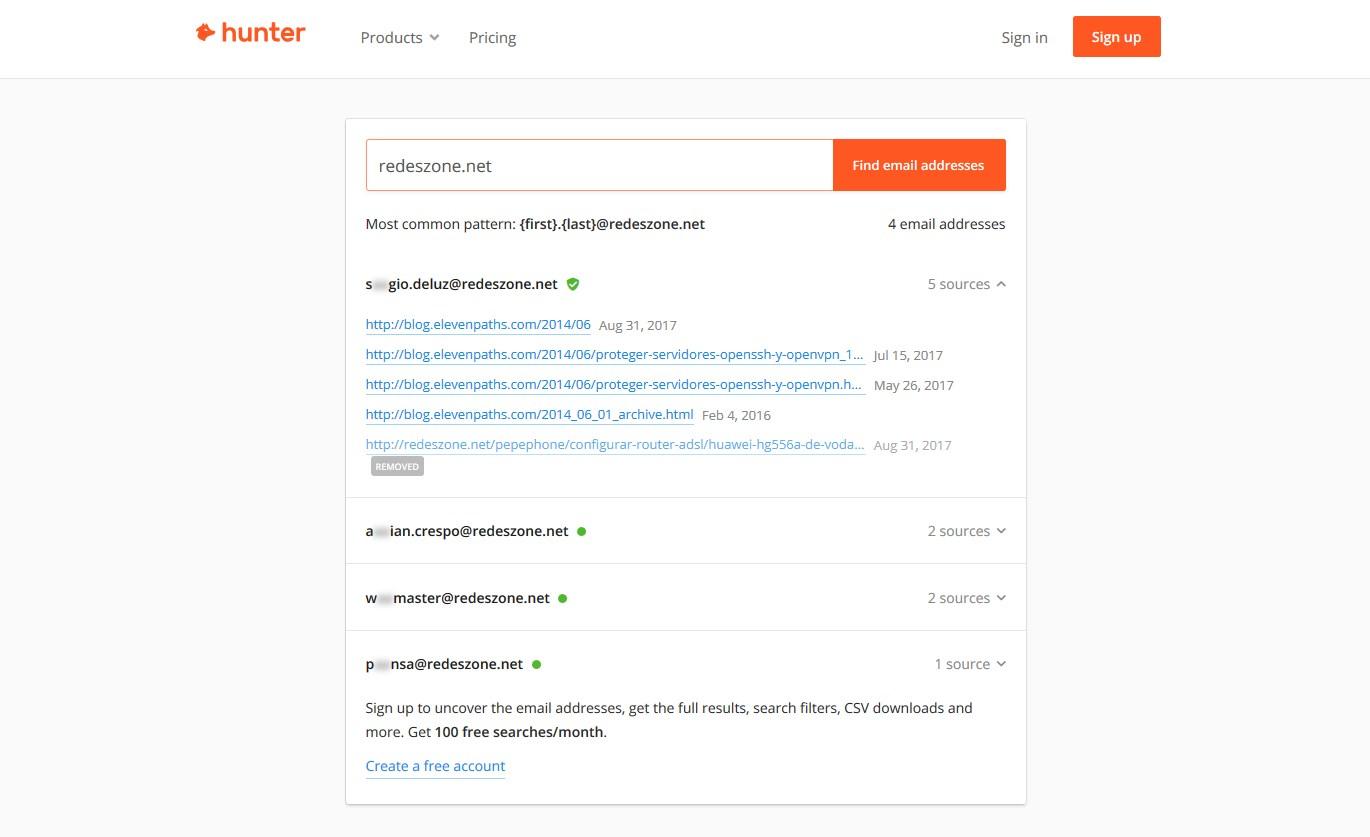

Hunter

Si estás buscando correos electrónicos de diferentes empleados de una determinada empresa o página web, esta herramienta Hunter te encantará. Esta web es realmente fácil de utilizar, simplemente tendremos que poner el dominio de una empresa, y será capaz de proporcionarnos un listado con todos los emails que ha encontrado a través de Internet en fuentes de información públicas.

En caso de contactar con una empresa, con tan solo poner su dominio nos saldrá este listado. Es posible que determinadas direcciones de email ya no estén disponibles, pero puedes probar a enviar un correo electrónico para saber si están o no activas. Lo que sí tenemos que tener en cuenta es que necesitaremos registro para saber las direcciones de correo electrónico. Para un usuario normal el servicio es totalmente gratuito, pero si por ejemplo queremos realizar más de 100 solicitudes tendremos que pagar la suscripción.

Sin lugar a dudas, este servicio es realmente interesante para localizar y correlacionar direcciones de email con otros servicios.

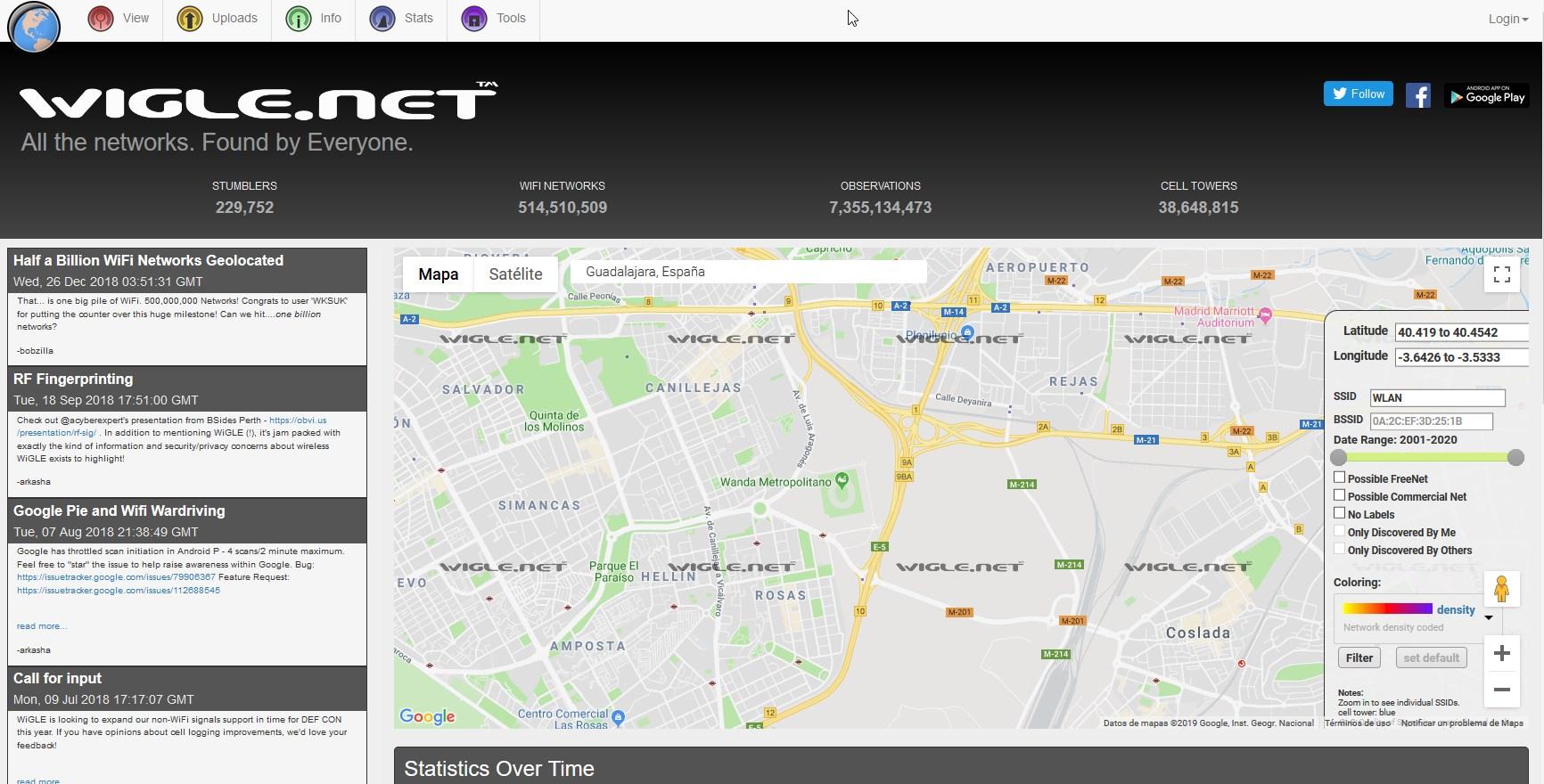

Wigle: Las redes Wi-Fi geolocalizadas

Wigle es una herramienta muy útil para geolocalizar una determinada red inalámbrica Wi-Fi. Esta herramienta nos va a permitir saber dónde se encuentra un determinado SSID, e incluso también podremos comprobar dónde tenemos un BSSID (MAC inalámbrica). Esta herramienta es totalmente gratuita, y también se encuentra disponible para dispositivos Android en forma de aplicación. Podremos ver un mapa de nuestra ciudad con todos los puntos de acceso Wi-Fi registrados, y buscar dónde se encuentran exactamente, e incluso ver la densidad de las redes inalámbricas.

En su página web oficial podréis acceder directamente al mapa de tu ciudad con todos los puntos de acceso Wi-Fi que ha escaneado y localizado. Tendrás una gran cantidad de información y es, sin duda, una de las mejores herramientas para hackers y mejores buscadores que cualquier experto o apasionado en ciberseguridad debe tener siempre a mano para poder sacarle gran partido.

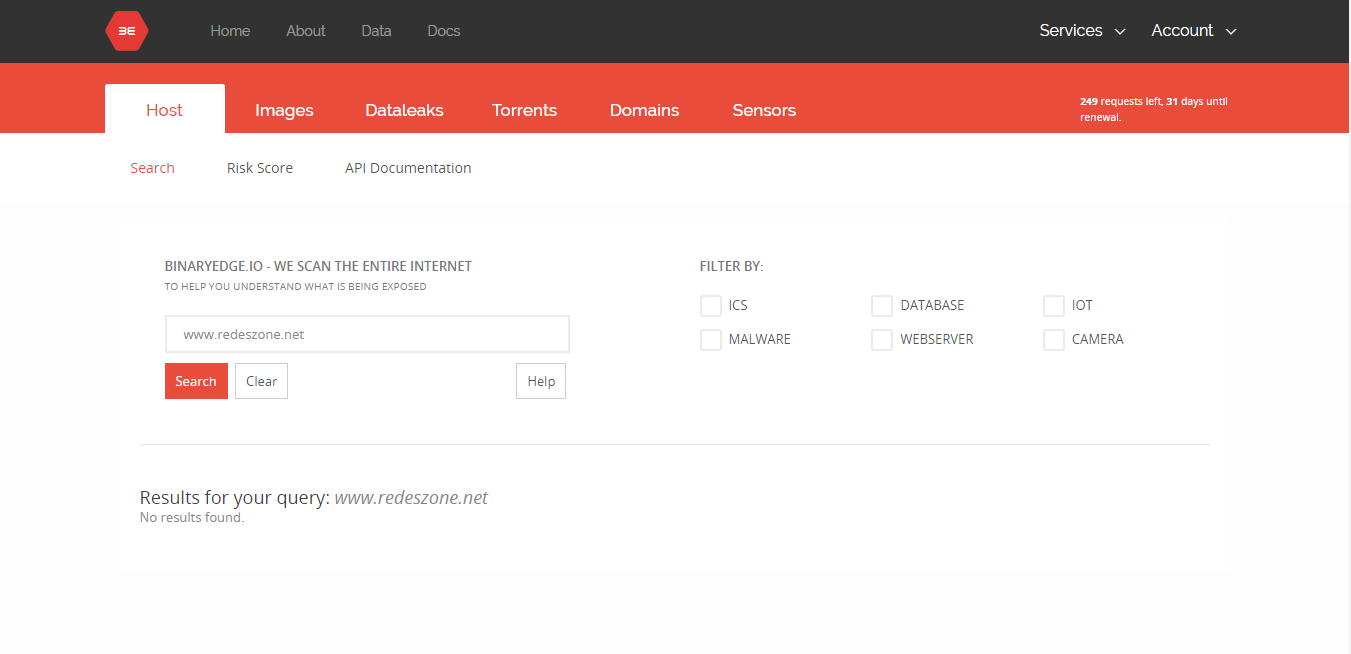

BinaryEdge

Esta herramienta BinaryEdge es gratuita para hasta 100 solicitudes, si necesitamos realizar más solicitudes necesitaremos pagar una suscripción. Esta herramienta escanea todas las direcciones IP públicas, creando una gran base de datos con todos los hosts y puertos que están expuestos en Internet, para posteriormente ver completos informes con toda la información. La información que podremos ver con BinaryEdge son los puertos y servicios activos, posibles vulnerabilidades, escritorios remotos accesibles, certificados SSL inválidos, recursos compartidos de red mal configurados, e incluso bases de datos.

En RedesZone tenemos un completo tutorial sobre BinaryEdge, os recomendamos leerlo para conocer en detalle todo lo que es capaz de hacer por nosotros y poder aprovechar al máximo todas las bondades de este servidor..

GhostProject

GhostProject que es una herramienta similar a la popular have i been pwned?, ideal para comprobar si nuestras credenciales se han filtrado a Internet debido a fallos de seguridad de los diferentes servicios. Tenemos muchísimas contraseñas en servicios online y no siempre se almacenan de la forma más segura así que esta herramienta es fundamental. Hoy en día es muy importante mantener nuestras credenciales a salvo, si han hackeado un servicio, es posible que nos hayamos visto afectados. Gracias a estas dos herramientas podremos comprobar si nuestro email se ha visto comprometido. Mozilla Firefox ha integrado recientemente en su navegador una extensión para consultar la base de datos de have i been pwned y avisarnos si nuestro correo electrónico aparece en las filtraciones de datos, lo mismo ocurre con Google, también ha añadido a sus propios sistemas la posibilidad de comprobar estas filtraciones y nos avisará automáticamente por email si ha habido una nueva entrada de información de bases de datos robadas.

Este proyecto de GhostProject es de pago, tendremos que pagar 30 dólares mensualmente para poder acceder a toda la información sobre las filtraciones, algo que have i been pwned proporciona de forma completamente gratuita, además, también Firefox y Google nos avisarán de estas filtraciones, por tanto, a no ser que necesites características avanzadas como realizar búsquedas de cientos de emails y que no nos bloquee la API, opciones para filtrar la base de datos que tienen en sus sistemas e incluso buscar a través de una búsqueda wildcard, entonces no te merecerá la pena.

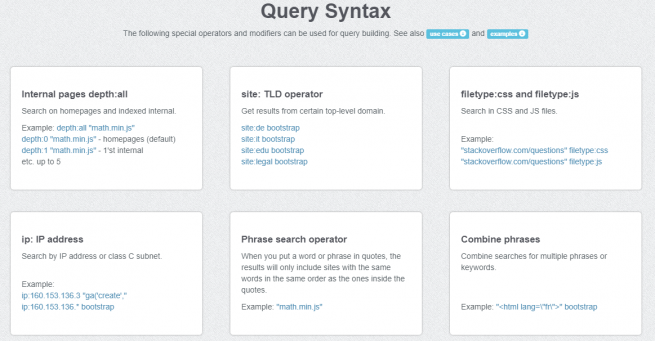

Publicwww

Publicwww es una web que mediante un buscador nos permite buscar código HTML, JS y CSS en cualquier página web. Realmente su uso es muy sencillo, pero puede llegar a ser muy útil. El funcionamiento de Publicwww es muy sencillo. Una vez entramos en su sitio web, debemos introducir en el cuadro de búsqueda, el código que queremos averiguar si está en algún sitio web. Una vez introducido debemos clicar a la derecha en la barra donde hemos introducido el código, el botón “Search”, y nos mostrara los resultados encontrados.

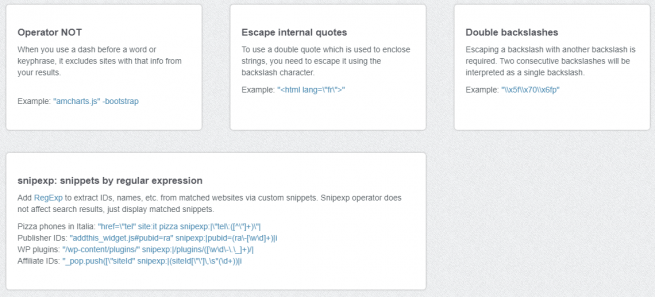

Si queremos saber que sintaxis podemos introducir en el cuadro de búsqueda, debemos clicar debajo, dónde pone en color azul “query syntax: RegEx, ccTLDs, etc.” y se nos abrirá una nueva página, con las diferentes maneras en las que podemos buscar el código. Os adjuntamos unas capturas donde podéis ver ejemplos.

Hunter.io

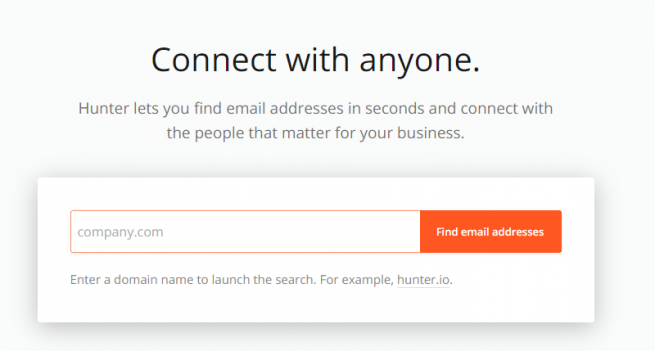

Hunter.io es una sitio web donde disponemos de un buscador donde podemos introducir el nombre de una empresa, y nos mostrara todas las direcciones de correo electrónico que se han filtrado sobre esa empresa. Esta web puede ser útil si necesitamos encontrar alguna dirección de email. El funcionamiento de Hunter.io es muy sencillo. Una vez entramos en su sitio web, debemos introducir en el cuadro de búsqueda, el nombre de la empresa que queremos averiguar si se ha filtrado alguna dirección de email. Y una vez introducida debemos clicar a la derecha en la barra donde hemos introducido la dirección de email, el botón “Find email addresses” o cuando introducimos el nombre de la empresa puede aparecernos ya en el buscador.

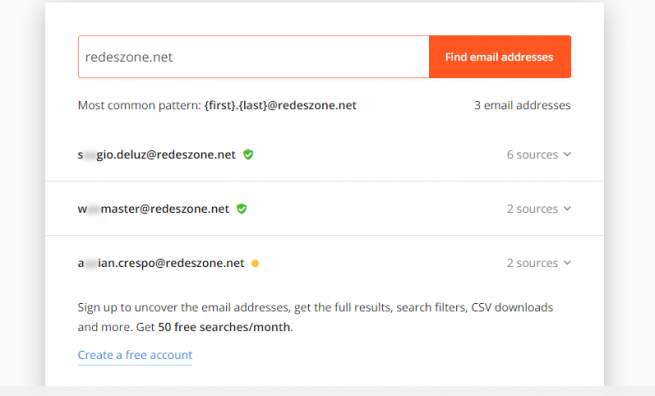

Si clicas, y no encuentra nada, nos aparecerá el mensaje debajo del cuadro de búsqueda siguiente “This doesn’t look like a domain name”. En cambio, si encuentra algún resultado, nos aparecerá las direcciones de correo electrónico encontradas y al lado un icono verde si aún están activas o amarillas si lo desconoce. Además, también nos aparecerá en el lado derecho de cada dirección de correo electrónico encontrada, una flecha hacia abajo que nos indicara en que sitio web ha encontrado el correo electrónico de la empresa que buscamos y nos indicará si aún sigue activo o no el lugar donde lo encontró.

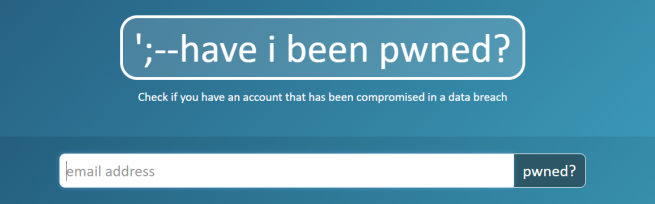

Haveibeenpwned

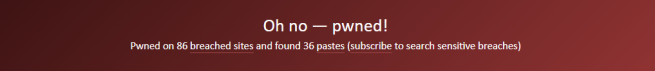

Esta web Haveibeenpwned nos permite averiguar si mediante la dirección de nuestro correo electrónico ha sido filtrada alguna contraseña de alguna página web. Esta web os la recomendamos que la probéis, sobre todo por las filtraciones y robo de información de los últimos años. El funcionamiento de Haveibeenpwned es muy sencillo. Una vez entramos en su sitio web, debemos introducir en el cuadro de búsqueda, la dirección de correo electrónico que queremos averiguar si se ha filtrado de algún sitio web la contraseña. Una vez introducida debemos clicar a la derecha en la barra donde hemos introducido la dirección de email, el botón “pwned”.

Si no encuentra que nuestra dirección de correo electrónico esté filtrada, nos aparecerá debajo la barra de búsqueda en color verde y blanco el siguiente texto, “Good news – no pwnage found!”. En cambio, si encuentra que nuestra dirección de email se ha filtrado nos aparecerá en color rojo y blanco el siguiente texto, “Oh no – pwned!”.

En el caso que nos suceda que este filtrado, lo primero que debemos hacer, es cambiar la contraseña del correo electrónico. Seguidamente, en esta web si bajamos abajo del todo del sitio web, nos indicara donde ha encontrado que se ha filtrado nuestra dirección de correo electrónico y contraseña. Esta página web, nos puede salvar de un buen problema de acceso indebido, así que desde RedesZone os recomendamos que probéis vuestras direcciones de correo electrónico para ver si se han filtrado.

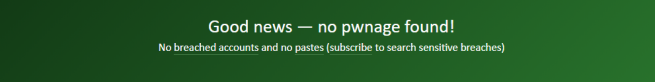

OSINT Framework

OSINT Framework es una web que mediante el uso de diferentes menús, podemos encontrar enlaces a diferentes webs sobre información de la categoría que estamos buscando. Cuando entramos en la web de OSINT Framework nos encontramos en el lateral izquierdo una serie de subcategorías, que veremos a continuación, donde se trata de ir siguiendo las diferentes opciones, según lo que deseemos, y, al final, nos lleva a una serie de resultados, que clicando en ellos nos abrirá una nueva pestaña con el motor de búsqueda que hayamos seleccionado. Tenemos que tener en cuenta que, si clicamos en la bola azul, se abrirá otro submenú, en cambio, si la bola es blanca, se nos abrirá la web seleccionada.

Los diferentes submenús que podemos elegir son los siguientes:

- Username: Dentro del apartado “username” tenemos otras subcategorías más, como “username search engines” o “specific sites”. Seleccionando una de estas subcategorías nos permite acotar más los servicios disponibles que tenemos para buscar nombres de usuarios.

- Email Address: Dentro del apartado “email address” podemos elegir entre las diferentes subcategorías “email search”, “common emails formats”, “email verification”, “vreach data”, “spam reputation lists” y “mail blacklist”. Seleccionando una de estas subcategorías nos permite acotar más los servicios disponibles que tenemos para buscar direcciones de correo electrónico.

- Domain Name: Dentro del apartado “domain name” podemos elegir entre las diferentes subcategorías “whois records”, “subdomains”, “Discovery”, “certificate search”, “passiveDNS”, “reputation”, “domain blacklists”, “typosquatting”, “analytics”, “url expanders”, “change detection”, “social anaysis”, “DNSSEC”, “cloud resources”, “vulnerabilities” y “tools”. Seleccionando una de estas subcategorías nos permite acotar más los servicios disponibles que tenemos para buscar cualquier dato sobre nombres de dominio.

- IP Address: Dentro del apartado “IP address” podemos elegir entre las diferentes subcategorías “geolocation”, “host / port discovery”, “IPV4”, “IPV6”, “BGP”, “reputation”, “blacklists”, “neighbor domains”, “protect by cloud services”, “Wireless network info”, “network analysis tools” y “IP loggers”. Seleccionando una de estas subcategorías nos permite acotar más los servicios disponibles que tenemos para buscar cualquier dato sobre direcciones IP.

- Images / Videos / Docs: Dentro del apartado “images, videos y docs” podemos elegir entre las diferentes subcategorías “images”, “videos”, “webcams”, “documents” y “fonts”. Seleccionando una de estas subcategorías nos permite acotar más los servicios disponibles que tenemos para buscar cualquier dato sobre los archivos anteriores citados.

- Social Networks: Dentro del apartado “social networks” podemos elegir entre las diferentes subcategorías “Facebook”, “Twitter”, “Reddit”, “LinkedIn”, “other social networks”, “search” y “social media monitoring wiki”. Seleccionando una de estas subcategorías nos permite acotar más los servicios disponibles que tenemos para buscar cualquier dato sobre las redes sociales seleccionadas.

- Instant Messaging: Dentro del apartado “instant messaging” podemos elegir entre las diferentes subcategorías “Skype”, “Snapchat”, “KiK” y “Yikyak”. Seleccionando una de estas subcategorías nos permite acotar más los servicios disponibles que tenemos para buscar cualquier dato sobre las redes de mensajería instantánea seleccionadas.

- People Search Engines: Dentro del apartado “people search engines” podemos elegir entre las dos diferentes subcategorías “general people search” y “registries”. Seleccionando una de estas subcategorías nos permite acotar más los servicios disponibles que tenemos para buscar cualquier dato sobre la categoría seleccionada.

- Dating: Dentro del apartado “dating” podemos elegir entre las diferentes subcategorías “match.com”, “ayi.com”, “plenty of fish.com”, “eharmony”, “farmers only”, “zoosk”, “okcupid”, “tinder”, “wamba.com”, “adultfriendfinder”, “Ashley madison”, “beautifulpeople.com”, “badoo”, “spark.com”, “meetup”, “blackpeoplemeet” y “review of users”. Seleccionando una de estas subcategorías nos permite acotar o entrar en la web o servicio seleccionado.

- Telephone Numbers: Dentro del apartado “telephone numbers” podemos elegir entre las diferentes subcategorías “voicemail”, “international”, “pipl api”, “whocalld”, “411”, “callerid test”, “thatsthem – reverse pone lookup”, “twilio lookup”, “fonde finder”, “true caller”, “reverse genie”, “spydialer”, “pone validator”, “free Carrier lookup”, “mr. number”, “calleridservice.com”, “next caller”, “data24-7”, “hlr lookup portal”, “opencnam”, “opencnam api”, “usphonebook”, “numspy” y “numspy-api”. Seleccionando una de estas subcategorías nos permite acotar más los servicios disponibles que tenemos para buscar cualquier dato sobre números de teléfono.

- Public Record: Dentro del apartado “public records” podemos elegir entre las diferentes subcategorías “property records”, “court / criminal records” , “gonvernment records” , “financial / tax resources” , “birth records” , “death records” , “us country data” , “voter records” , “patent records” , “political records” , “public records” , “enigma” , “the world bank open data catalog” , “brb public records” , “govdata (german) ” y “open.data-portal München”. Seleccionando una de estas subcategorías nos permite acotar más los servicios disponibles que tenemos para buscar cualquier dato público, esta sobre todo enfocado para USA, aunque tenemos algunas opciones para otros países como Alemania.

- Business Records: Dentro del apartado “business records” podemos elegir entre las diferentes subcategorías “annual reports”, “general info & news”, “company profiles”, “employee profiles & resumes”y “additional resources”. Seleccionando una de estas subcategorías nos permite acotar información sobre y para empresas.

- Transportation: Dentro del apartado “transportation” podemos elegir entre las diferentes subcategorías “vehicle records”, “air traffic records”, “marine records”, “railway records”, “satellite tracking” y “track-trace”. Seleccionando una de estas subcategorías nos permite acotar información de diferentes categorías y métodos de transporte.

- Geolocation Tools / Maps: Dentro del apartado “geolocation tools / maps” podemos elegir entre las diferentes subcategorías “geolocation tools”, “coordinates”, “map reporting tools”, “mobile coverage”, “Google maps”, “Bing maps”, “HERE maps”, “dual maps”, “instant Google Street view”, “wikimapia”, “openstreetmap”, “flash earth”, “historic aerials”, “Google maps update alerts”, “Google earth overlays”, “yandex.maps”, “terraserver”, “Google earth”, “Baidu maps”, “corona”, “daum”, “naver”, “earthexplorer”, “openstreetcam”, “dronetheworld”, “travel by drone”, “hivemapper”, “landsatlook viewer”, “sentinel2look viewer”, “nexrad data inventory search”, “mapquest”, “openrailwaymap”, “openstreetmap routing service”, “hiking & biking map”, “us nav guide zip code data” y “wayback imagery”. Seleccionando una de estas subcategorías nos permite acotar información de diferentes categorías y servicios de geolocalización.

- Search Engines: Dentro del apartado “search engines” podemos elegir entre las diferentes subcategorías “general search”, “meta search”, code search”, “FTP search”, academic / publication search”, “news search”, “other search”, “search tools”, “search engine guides” y “fact checking”. Seleccionando una de estas subcategorías nos permite acotar información de diferentes categorías y sobre diferentes métodos de búsqueda.

- Forums / Blogs / IRC: Dentro del apartado “forums / blogs /IRC” podemos elegir entre las diferentes subcategorías “forum search engines”, “blog search engines” y “IRC search”. Seleccionando una de estas subcategorías nos permite acotar y seleccionar un servicio que realice una búsqueda sobre foros, blogs o IRC.

- Archives: Dentro del apartado “archives” podemos elegir entre las diferentes subcategorías “web”, “data leaks”, “public datasets” y “other media”. Seleccionando una de estas subcategorías nos permite acotar y seleccionar un servicio que realice una búsqueda sobre archivos.

- Language Translation: Dentro del apartado “language translations” podemos elegir entre las diferentes subcategorías “text”, “pictures” y “analysis”. Seleccionando una de estas subcategorías nos permite acotar y seleccionar un servicio de traducción.

- Metadata: Dentro del apartado “metadata” podemos elegir entre las diferentes subcategorías “exiftool”, “metagoofil”, “foca” y “codetwo Outlook export”. Seleccionando una de estas subcategorías nos permite acotar y seleccionar un servicio que realice una búsqueda sobre metadatos.

- Mobile Emulation: Dentro del apartado “mobile emulation” podemos elegir solamente la subcategoría “Android”, donde dentro de la categoría “Android” nos dan las subcategorías de “emulation tools” y “apps” . Seleccionando una de estas subcategorías nos permite acotar y seleccionar un servicio de emulación de Android.

- Terrorism: Dentro del apartado “terrorism” podemos elegir solamente la subcategoría “Global Terrorism Database”. Seleccionando esta categoría nos permite acceder a una base de datos sobre terrorismo.

- Dark Web: Dentro del apartado “dark web” podemos elegir entre las diferentes subcategorías “general info”, “clients”, “discovery”, “TOR search”, “TOR directories”, “TOR2web”, “web o proxy” y “IACA dark web investigation support”. Seleccionando una de estas subcategorías nos permite acotar y seleccionar un servicio o información sobre la dark web.

- Digital Currency: Dentro del apartado “digital currency” podemos elegir entre las diferentes subcategorías “bitcoin”, “Ethereum” y “monero”. Seleccionando una de estas subcategorías nos permite acceder a diferentes servicios y sitios web sobre la moneda digital seleccionada.

- Classifieds: Dentro del apartado “classifieds” podemos elegir entre las diferentes subcategorías “craigslist”, “kijiji”, “ quikr”, “ ebay”, “ offerup”, “ goofbid”, “ flippity”, “searchalljunk”, “ totalcraigsearch”, “ backpage”, “ search tempest”, “ oodley” y “claz.org”. Seleccionando una de estas subcategorías nos permite acceder a diferentes servicios de clasificación.

- Enconding / Decoding: Dentro del apartado “enconding / decoding” podemos elegir entre las diferentes subcategorías “base64”, “barcodes / QR”, “ javascript”, “ PHP”, “ XOR”, «cyberchef” y “functions online”. Seleccionando una de estas subcategorías nos permite acceder a diferentes servicios y webs de programación.

- Tools: Dentro del apartado “tools” podemos elegir entre las diferentes subcategorías “osint automation”, “pentesting recon”, “virtual machines”, “ paterva / maltego”, “epic privacy browser”y “overview”. Seleccionando una de estas subcategorías nos permite acceder a diferentes herramientas.

- Malicious File Analysis: Dentro del apartado “malicious file analysis” podemos elegir entre las diferentes subcategorías “search”, “hosted automated analysis”, “office files”, “ PDFs”, “ pcaps”, “ghidra” y “malware análisis tools”. Seleccionando una de estas subcategorías nos permite acceder a diferentes herramientas de análisis sobre archivos maliciosos.

- Exploits & Advisories: Dentro del apartado “exploits & advisories” podemos elegir entre las diferentes subcategorías “default passwords”, “mitre att&ck”, “ exploit DB”, “ packet storm”, “ securityfocus”, “nvd – nist”, “osvdb”, “cve details», “cve mitre”, “owasp”, “0day.today”, “secunia” y “Canadian centre for cyber security”. Seleccionando una de estas subcategorías nos permite acceder a diferentes herramientas y sitios webs de análisis sobre exploits.

- Threat Intelligence: Dentro del apartado “threat intelligence” podemos elegir entre las diferentes subcategorías “phishing”, “ioc tools”, “ttps”, “ibm x-force exchange”, “malware information sharing platform”, “malware patrol”, “project honey pot”, “cymon open threat intelligence”, “mlsecproject / combine”, “hostintel – keithjjones github”, “massive-octo-spice – csirgadgets github”, “bot scout”, “blueliv threat exchange”, “aptnotes”, “honeydb”, “pulsedive” y “mr.looquer ioc feed – 1st dual stack threat feed”. Seleccionando una de estas subcategorías nos permite acceder a diferentes sitios webs de información.

- OpSec: Dentro de apartado “opsec” podemos elegir entre las diferentes subcategorías “persona creation”, “anonymous browsing”, “privacy /clean up” y “metada /style”. Seleccionando una de estas subcategorías nos permite acceder a diferentes herramientas y sitios webs de opsec.

- Documentation: Dentro del apartado “documentation” podemos elegir entre las diferentes subcategorías “web browsing”, “screen capture”, “map locations” y “timeline js3”. Seleccionando una de estas subcategorías nos permite acceder a diferente documentación.

- Training: Dentro del apartado “training” podemos elegir entre las diferentes subcategorías “games”, “automatingosint.com”, “open source Intelligence techniques”, “plessas”, “sans sec487 osint class”, “netbootcamp”, y “smart questions”. Seleccionando una de estas subcategorías nos permite acceder a diferentes webs de entrenamiento sobre el tema seleccionado.

Como podéis ver OSINT Framework, sería más estilo Wikipedia, por la cantidad de menús y categorías que ofrece, para poder encontrar casi cualquier categoría de lo que estemos buscando. Sin duda os recomendamos que lo probéis.

¿Es peligroso utilizar estos buscadores?

Lo cierto es que sí, puede llegar a ser peligroso utilizar este tipo de buscadores. Estos motores de búsqueda se utilizan para encontrar vulnerabilidades en los sistemas y aplicaciones a nivel informático, o para encontrar información confidencial o protegida. Esta información es utilizada por los atacantes para comprometer la seguridad de los sistemas y redes, incluso la pueden utilizar para encontrar otras vulnerabilidades en los softwares, contraseñas, credenciales de accesos, información personal o confidencial, entre otra mucha información. Sin entrar en profundidad en si es legal o no utilizarlos, son cosas que por lo general van en contra de las leyes de protección de datos y privacidad. Por lo cual, si, puede ser peligroso.

Otros de los riesgos que debemos tener en cuenta, es que las búsquedas que obtenemos con estos motores, nos pueden llevar a sitios peligrosos. Muchos de ellos contienen software malintencionado como malware, u otros diseñados para dañar directamente o comprometer la seguridad de los sistemas informáticos. Basta con un simple clic en alguno de los enlaces para que un malware se empiece a descargar en nuestros equipos. Lo cual, sin duda, supone un gran riesgo para la seguridad y privacidad de los datos que tenemos en nuestros ordenadores.

Por otro lado, estas son cosas bien conocidas por las autoridades. Las cuales cuentan con tareas de monitorización de este tipo de búsquedas, y en algunos casos proporcionadas por los propios ISP. Lo cual puede llevar a investigaciones, o incluso acarrear acciones legales si se tiene la sospecha que se está llevando a cabo una actividad maliciosa. Por lo cual, estamos ante algo que puede ser peligroso si se desconoce su funcionamiento, llegando a ser un peligro para nuestra privacidad. Todos los usuarios deben ser conscientes de todos los riesgos que se pueden tener. En todo caso, lo mejor es mantener todos nuestros sistemas u aplicaciones totalmente actualizadas a las últimas versiones, ya que esto nos ayuda mucho a prevenir este tipo de ataques. O, por otro lado, hacer que no sean tan problemáticos.

¿Es legal utilizarlos?

Es normal que cuando hablamos de software relacionado con hackers, incluso cuando este es perfectamente accesible a todo el mundo, nos preguntemos si es legal. Y lo cierto, es que no es ilegal. Pero entramos en el terreno de lo que puede hacer cada usuario. Y es que el uso para el cual destinamos a estos servicios es lo que puede ser ilegal o no. Y no el uso como tal del mismo. Todo recae en la parte del usuario.

Cada uno decide si usarlo con fines ilegales, o por la contra utilizarla para otras cosas. Entre ellas la educación. En muchas ocasiones los centros de estudios utilizan este tipo de softwares en entornos controlados. Por lo cual el riesgo es prácticamente nulo. Sobre todo, porque se suele utilizar en redes que no tienen una salida a internet directa. En España llevar a cabo alguna actividad ilícita a través de internet, está penado. En algunos casos incluso con cuantiosas multas y penas de cárcel.

Y por otro lado también puede ser utilizado por hackers éticos. Estos pueden dar uso de infinidad de programas para buscar todas las vulnerabilidades posibles en los sistemas. Estos ofrecen sus servicios a las empresas, y en muchos casos son propios trabajadores de las empresas. Y dedican su tiempo a realizar ataques para ver por donde es posible mejorar la seguridad. Por lo cual como puede ver, utilizar estos programas y servicios no es ilegal. Pero si puede ser la finalidad para la que sea utilizado. Si se desconocen muchos de estos términos, lo mejor será informarse y estudiar todo el tema. Esto evitará que nos podamos llevar alguna sorpresa desagradable por un mal uso de internet y lo que nos podemos encontrar en él. Como en todo, el desconocimiento de la ley, no hace que nos la podamos saltar.

Tal y como habéis visto anteriormente, algunas de estas plataformas son muy parecidas unas con otras, y otras herramientas son totalmente diferentes, pero se complementan perfectamente para nuestra investigación de ciberseguridad. Nosotros en RedesZone no tenemos una favorita, ya que no podemos decir que una es mejor que otra, porque es posible que esa otra no proporcione la misma información que la primera. A nivel personal, la más rápida, sencilla de utilizar y que, además tiene un mayor número de equipos y dispositivos indexados es Shodan, sin embargo, otras plataformas que hemos nombrado nos proporcionarán información adicional que pueden ser de mucha utilidad. Al final lo mejor es probarlas y decidir, por nosotros mismos, cuál es mejor y se adapta a nuestras necesidades.

Buscadores como alternativa a Google

Por suerte hoy en día tenemos alternativas para casi todo. Prácticamente cualquier programa o herramienta que imaginemos va a tener una alternativa. Lo mismo ocurre con los buscadores en Internet. Es cierto que Google es el más popular y utilizado, pero hay muchos más que podemos utilizar. Especialmente si pretender utilizar un buscador que sea más privado o hasta más seguro con tus datos. Por lo tanto, las mejores opciones que puedes probar son las siguientes:

DuckDuckGo

Sin duda una de las alternativas a Google más populares es DuckDuckGo. Es el buscador más utilizado cuando los usuarios quieren preservar su privacidad. Además, ofrece unos resultados muy buenos. A veces Google puede bloquear ciertas páginas que sí podemos encontrar aquí. Una de las promesas principales de este buscador es que no guarda ningún tipo de dato de los usuarios.

Tampoco almacena ningún tipo de historial, ni nuestro usuario, el momento en el que hicimos la búsqueda, la dirección IP, etc. DuckDuckGo ofrece algunos aspectos que podemos configurar. Por ejemplo, elegir que solo tenga en cuenta búsquedas de sitios de España o qué tipo de seguridad queremos en las búsquedas.

StartPage

Una opción similar es StartPage. También está diseñado para proteger la privacidad de los usuarios. En este caso se basa en el motor de búsquedas de Google, pero no recopila ningún tipo de datos. También hay que indicar que cuenta con un servicio proxy para navegar por la red de forma segura y privada.

Es una alternativa si no queremos que nuestros datos, así como la dirección IP, queden registrados. Además, es un motor de búsquedas muy parecido a Google, pero con las ventajas en privacidad que hemos mencionado. Hay que tener claro que este buscador en particular ofrece a los usuarios un 100 % de anonimato en la red. Por lo que no deberán tener ningún tipo de problema para mantener su ubicación y perfil oculto. Y lo mejor de todo es que no recopila ningún dato como decíamos, ya que no cuenta con registros de datos, se bloquea el acceso de terceros a tus datos y no hay historial del navegador. Por lo que no se puede usar para crear un perfil de usuario según tu actividad en Internet.

Search Encrypt

Search Encrypt es otra de las alternativas a Google basadas en la privacidad. Precisamente uno de sus pilares es la privacidad y garantiza que todas las búsquedas de los usuarios van a ser seguras y sin problemas.

Prometen no registrar ningún tipo de datos y además utiliza un cifrado para asegurar nuestras búsquedas. Pero tiene una característica que lo diferencia de otros similares, y es que el historial de navegación a nivel local caduca automáticamente y se elimina cada 15 minutos.

SearX

SearX nació con el objetivo de descentralizar Internet y hacer que la red sea más libre. No recopila ningún tipo de datos y ofrece datos totalmente imparciales. Se basa en resultados de búsquedas de Google, Yahoo o incluso DuckDuckGo.

Hay que destacar que es de código abierto e incluso podemos obtener el código, modificarlo como queramos y montarlo en nuestro propio servidor. Ofrece además una serie de configuraciones avanzadas que no suelen estar presentes en otros buscadores. Hay que indicar que cada resultado de búsqueda se proporciona como un enlace directo al sitio respectivo, en lugar de un enlace de redireccionamiento rastreado como lo que hace Google.

Gibiru

Gibiru es quizás mucho menos conocido que los anteriores, pero no por ello es menos interesante. Está también basado en la privacidad y además se centra también en la censura. Indican que no guardan ningún tipo de datos relacionados con las búsquedas. Si entramos en su página veremos que ofrecen consejos para mantener siempre la privacidad y seguridad en la red.

Peekier

A sí mismo se autodefinen como el buscador más privado del mundo. Desde Peekier prometen no almacenar información de los usuarios y no comprometer así la privacidad.

Hay que destacar que tiene la peculiaridad de mostrar los resultados en miniatura. Es decir, vamos a previsualizar la página antes de entrar en ella. Esto lógicamente va a hacer que los resultados tarden un poco más en aparecer.

Qwant

Una última alternativa a Google para mejorar la privacidad es Qwant. Este buscador afirma que no recopila ningún tipo de datos de los usuarios. Está especialmente orientado en la privacidad y ofrece características similares a DuckDuckGo. Ofrece una interfaz de usuario sencilla y agradable. Los términos además se colocarán en función de tres categorías: noticias, web y social.

En definitiva, estas son algunas alternativas si queremos usar algo diferente a Google. Una manera más de mejorar nuestra privacidad en la red y evitar problemas que pongan en riesgo también nuestra seguridad.